Piratage des outils et des exemples de protection contre les

De plus en plus, les utilisateurs d'ordinateurs sont confrontés aux dangers du réseau, et ils doivent saisir au moins les bases de la défense contre les intrus. Piratage des outils – des programmes qui sont nocifs pour les ordinateurs distants. En soi, elles ne sont ni des plates-formes des chevaux de Troie ou des virus et ne peuvent causer absolument aucun mal à tous les périphériques locaux qui sont en cours d'exécution. Cependant, ce problème devient chaque jour de plus en plus urgent. Nous étudions la question.

Quels sont les programmes d'outils de piratage

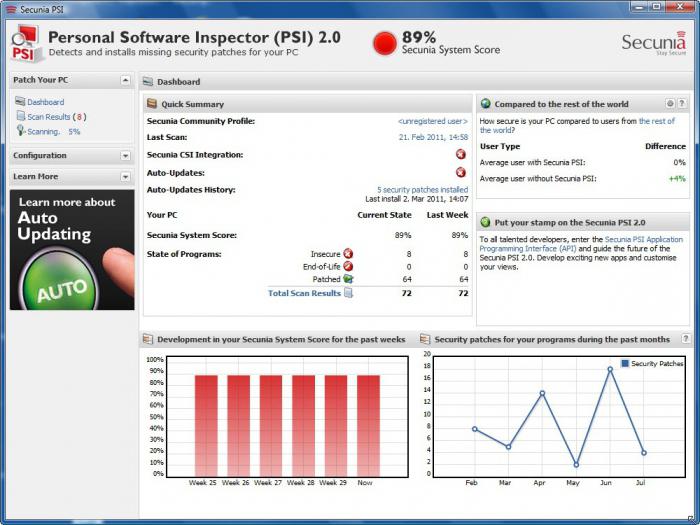

Ces programmes comprennent des outils pirater automatisent la formation de virus, chevaux de Troie et les vers conçus pour créer de tels logiciels; bibliothèques logiciels, services qui couvrent le code « fichiers patients de vérifier Antivirus (File Encryption); Divers « blague », ce qui complique le travail de l'unité; des programmes qui informent l'utilisateur de fausses informations sur les actions du système; d'autres services publics, ce qui provoque une certaine façon ou d'autres dommages ordinateurs présents ou à distance.  Le montant de base des utilisateurs ne comprennent pas les conséquences des actions de ces programmes sur les ordinateurs personnels et les réseaux informatiques, ne sont pas conformes aux exigences les plus fondamentales et les règles de conduite en toute sécurité sur le réseau. Bien que développé une variété de logiciels pour lutter contre les attaques de pirates. Mené avec succès la lutte avec les meilleurs outils renifleurs pour la numérisation réseau pour trouver des vulnérabilités pour exploiter les vulnérabilités pour SQL-injection efficace, pour la force brutale, à craquer Wi-Fi, pour l'IDS de travailler avec des paquets pour inverser.

Le montant de base des utilisateurs ne comprennent pas les conséquences des actions de ces programmes sur les ordinateurs personnels et les réseaux informatiques, ne sont pas conformes aux exigences les plus fondamentales et les règles de conduite en toute sécurité sur le réseau. Bien que développé une variété de logiciels pour lutter contre les attaques de pirates. Mené avec succès la lutte avec les meilleurs outils renifleurs pour la numérisation réseau pour trouver des vulnérabilités pour exploiter les vulnérabilités pour SQL-injection efficace, pour la force brutale, à craquer Wi-Fi, pour l'IDS de travailler avec des paquets pour inverser.

outils de lutte contre le piratage

Depuis le jour où il a été les outils de piratage, et a commencé à les combattre. Une variété de logiciels pour cela. Dans cet article, nous considérons comme une partie de celui-ci. HackTool. Ce programme est utilisé par différents intrus lorsqu'une attaques informatiques à distance ou locales sont organisées. Par exemple, l'utilisateur est entré illégalement dans la liste des visiteurs du système autorisés, fait dans le but de journaux de traitement pour cacher le fait que le système actuel.  Le retrait est le fichier cheval de Troie de retrait (original), une conclusion que le dispositif dépend du mode de réalisation en tant que programme informatique a pénétré. La deuxième étape – scan anti-virus, complète. Spoofer – permet forger l'adresse de l'expéditeur pour envoyer des requêtes et messages réseau. Il est utilisé pour afficher un message pour le message envoyé par l'original, ou pour compliquer la recherche de l'expéditeur. Recommandations pour la combattre sont les mêmes.

Le retrait est le fichier cheval de Troie de retrait (original), une conclusion que le dispositif dépend du mode de réalisation en tant que programme informatique a pénétré. La deuxième étape – scan anti-virus, complète. Spoofer – permet forger l'adresse de l'expéditeur pour envoyer des requêtes et messages réseau. Il est utilisé pour afficher un message pour le message envoyé par l'original, ou pour compliquer la recherche de l'expéditeur. Recommandations pour la combattre sont les mêmes.

"Hoax", farceurs de virus

Cet outil de piratage, ne causent pas de dommages directs, mais ils tirent des rapports trompeurs que le dommage a déjà été fait ou sera fait sous certaines conditions, ou l'utilisateur est informé du danger qui n'existe pas. Pour ces « blagues », par exemple, sont des programmes effrayants utilisateur différents messages sur le formatage d'un disque, mais il n'a pas été, afficher une variété de virus, d'étranges avis, etc.  Tout dépend principalement du sens de l'humour de l'auteur d'un tel utilitaire. Retirez ce programme un peu plus difficile, mais avec ces instructions, il fera tous les utilisateurs. Pour ce faire, vous devez d'abord remplir le gestionnaire de tâches processus de navigateur. Ensuite, supprimez le fichier. Assurez-vous de nettoyer un répertoire appelé Temporary Internet Files. Il peut avoir des fichiers infectés. Antivirus pour faire vérification de l'ensemble de l'ordinateur. Si vous faites tout correctement, les outils de piratage et protection contre eux – ce n'est pas très compliqué.

Tout dépend principalement du sens de l'humour de l'auteur d'un tel utilitaire. Retirez ce programme un peu plus difficile, mais avec ces instructions, il fera tous les utilisateurs. Pour ce faire, vous devez d'abord remplir le gestionnaire de tâches processus de navigateur. Ensuite, supprimez le fichier. Assurez-vous de nettoyer un répertoire appelé Temporary Internet Files. Il peut avoir des fichiers infectés. Antivirus pour faire vérification de l'ensemble de l'ordinateur. Si vous faites tout correctement, les outils de piratage et protection contre eux – ce n'est pas très compliqué.

Protection contre les outils de piratage Trojan-Dropper.Win32.Agent.albv

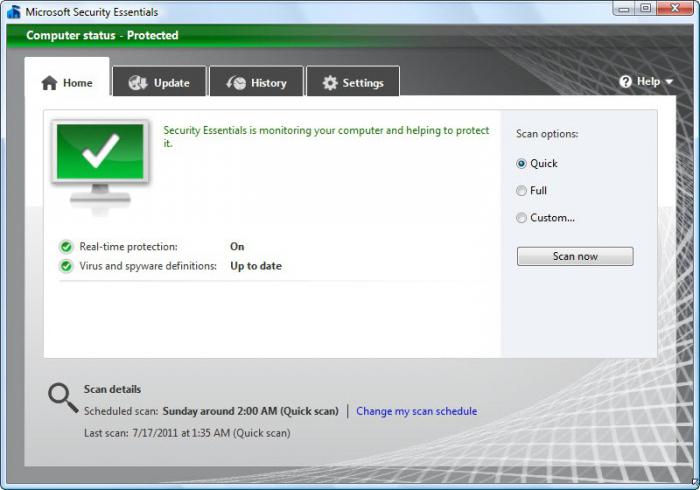

Est un programme pour l' installation d'utilisateur non autorisé caché sur l'appareil victime des logiciels malveillants, qui sont situés dans le corps du cheval de Troie. Recommandations pour l'opération d'effacement comme suit. Remplissez le gestionnaire de tâches processus malveillant. Supprimer le fichier et supprimer la clé de Registre est une option. Pour supprimer un autre fichier:% windir% system svhost.exe.  Ensuite, effacer complètement le contenu d'un dossier entier% Temp%. A partir de supports amovibles supprimant les éléments suivants :: autorun.inf et: wlan.exe, où X – la section de lettre. Et enfin procéder à une analyse complète Kaspersky Antivirus, assurez-vous de mettre à jour toutes les bases de données.

Ensuite, effacer complètement le contenu d'un dossier entier% Temp%. A partir de supports amovibles supprimant les éléments suivants :: autorun.inf et: wlan.exe, où X – la section de lettre. Et enfin procéder à une analyse complète Kaspersky Antivirus, assurez-vous de mettre à jour toutes les bases de données.

programme d'espionnage électronique Trojan-Spy.Win32.PcGhost.340

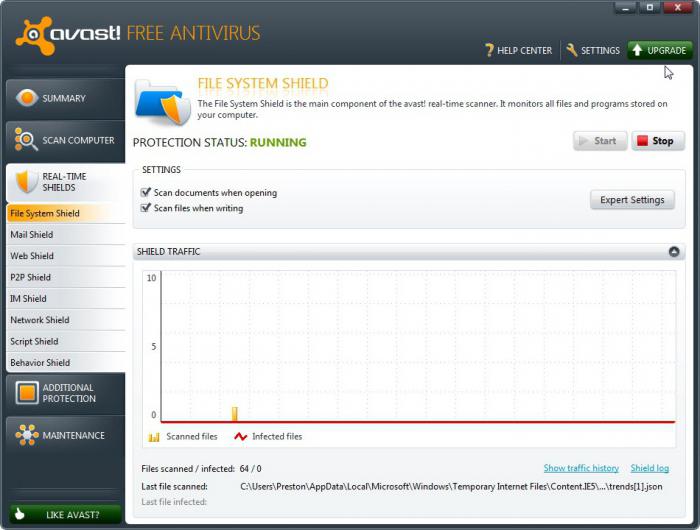

Piratage des outils et de la protection contre eux – le thème est éternel maintenant et toujours pertinent. Ce programme est conçu pour effectuer l'espionnage électronique par l'utilisateur (captures d'écran, des informations d'entrée, une liste des applications actives). Les informations obtenues de cette manière est toujours passé à l'attaquant. Et il utilise le protocole HTTP, FTP, e-mail et d'autres moyens. options de suppression sont standard, seuls les fichiers diffèrent. Terminer le processus de Troie Gestionnaire des tâches.  Supprimer Trojan PcGhost.exe et fichier:% System% SYSKEY.DAT. Retirez ensuite les clés de Registre et « PcGhost ». Si vous regardez les outils de piratage, l'image est affichée, il est clair que l'analyse Antivirus – une procédure obligatoire pour leur suppression. Vous ne voulez pas avoir un ordinateur lent, perdre des informations de lui – le faire régulièrement.

Supprimer Trojan PcGhost.exe et fichier:% System% SYSKEY.DAT. Retirez ensuite les clés de Registre et « PcGhost ». Si vous regardez les outils de piratage, l'image est affichée, il est clair que l'analyse Antivirus – une procédure obligatoire pour leur suppression. Vous ne voulez pas avoir un ordinateur lent, perdre des informations de lui – le faire régulièrement.