Qu'est-ce que ID? ID-mot de passe

Comment est la reconnaissance des données nécessaires? Vous avez téléchargé le jeu, et il fournit simplement vos données. Ou visitez le site à nouveau, et il t'a reconnu. Quel est le mécanisme pour la mise en œuvre de ces compétences technologiques pour reconnaître qui est qui parmi les gens? La reconnaissance est possible grâce aux identifiants. Mais quelle pièce d' identité?

Question d'identifier l'utilisateur ou des objets dans la programmation et l'ingénierie des systèmes

Sous l'identifiant unique comprend trait qui mettra en valeur l'objet désiré parmi beaucoup d'autres:

- Une caractéristique unique de l'objet ou de l'accès sujet.

- Un nom unique pour le signal électrique transmis par le dispositif ou son circuit fonctionnel.

- jeton lexicaux qui définit l'essence. Une analogie peut être faite avec un nom unique. Il doit être en mesure de faire référence dans le système.

ID cadre théorique général

En général, pour mettre un peu de besoins d'identificateurs de bits. Une chose en commun – c'est unique et la capacité de rechercher un objet spécifique à ce sujet. En outre, selon la mise en œuvre du milieu, peut être mis en avant des exigences à l'identifiant de contenu: seuls des chiffres ou un ensemble de latin, ou quelque chose comme ça. En outre, presque tous ne peuvent pas être utilisés comme identifiants mots système réservés. Voici ce que l'ID. Dans ce bref cours théorique peut être considérée comme terminée.

Utilisation de la protection d'identité

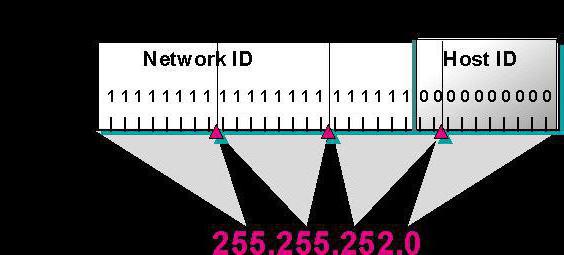

Quel est l'ID de la protection des données? Supposons qu'il y ait une situation où le réseau local d'étirement. Car il ne doit pas être connecté côté de l'ordinateur, car cela pourrait signifier une fuite d'information. Comment rester en sécurité sur le net? Chaque ordinateur possède un numéro unique, qui par défaut est connu que lui. Réseau opérationnel de protocole configurable, selon lequel il peut se connecter à un ordinateur à partir d'une liste spécifique. Il est suivi sur la liste comprend un certain nombre d'ordinateurs – et sur la base de la protection de l'identité est prête. Ce code d'identification avec les fonctions se débrouille d'un mot de passe au sein du réseau.

Il convient de garder à l'esprit que cette utilisation a encore certains inconvénients tels que la possibilité d'avoir accès à l'un des ordinateurs et l'envoi des demandes de ce au réseau local. Mais cet aspect ne se limite pas à la possibilité d'appliquer. Ainsi, avec l'aide d'un identifiant, vous pouvez configurer le niveau d'accès aux différentes machines (qui sont pour la valeur par défaut, vous aurez un niveau de protection différent). Ensuite, les nouveaux employés ou de ne pas avoir le niveau d'accès approprié ne seront pas en mesure d'envoyer des commandes et par erreur ou intentionnellement de nuire à l'entreprise. Autrement dit, le système sera mis en œuvre, qui utilise ID mot de passe, mais « savent » sera un nombre limité de personnes (ordinateurs).

Utilisation de l'ID dans vos applications

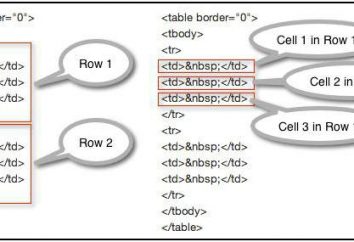

Est-ce que les identificateurs sont utilisés dans des applications, comme un comptable ou un jeu assistant? Oui, et comment! Si l'on considère l'exemple du jeu, il y a des identifiants distincts pour chaque utilisateur d'ordinateur, séparément pour chaque sauvé des choses qu'il ya dans le sac à dos et un sac. Son identité (même temporaire) ont également des éléments qui sont utilisés dans les jeux. Leur présence permet aux lignes d'attache de code à certaines images, que le joueur peut interagir par le clavier ou la souris.

Les programmes de travail ont leurs papiers d'identité de chaque champ dans lequel les informations pour un traitement ultérieur. Merci à son identifiant peut alors être extrait de la base de données et utilisé conformément à sa destination. De plus, avec leur aide peut être réglé sur l'un d'entre eux a accès aux utilisateurs ayant un certain niveau d'accès.

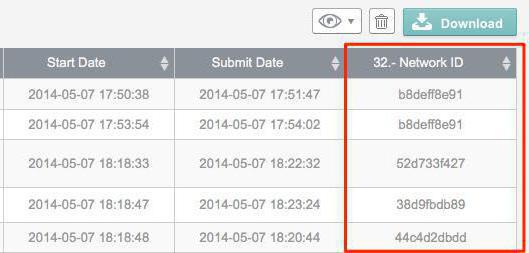

En utilisant l'ID de la reconnaissance dans les services en ligne

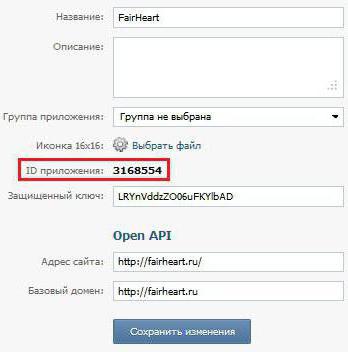

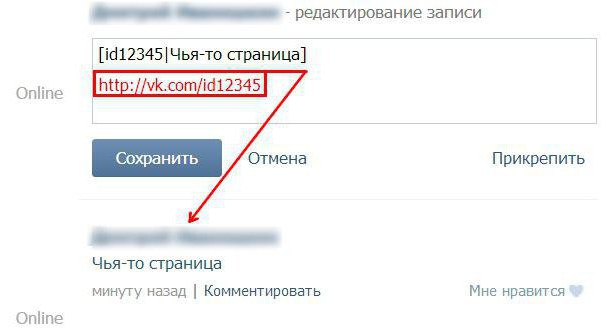

Qu'ils soient utilisés ici, et si oui, quel est l'ID dans les technologies de réseau? Trouvé leurs ID et services en ligne. Regardons un exemple très simple – les réseaux sociaux. Ils ont différents utilisateurs? En raison de l'identifiant unique qui est contenu même dans l'adresse de la page d'un utilisateur. Avec l'aide du système d'identification détermine ce qui doit être affiché en correspondance avec ce que les gens qui les photos et les vidéos à afficher dans la page personnelle de l'utilisateur. Mais même ce n'est pas la seule restriction: par exemple, lors de la saisie d'une nouvelle adresse à chaque système d'identification de page spécifique demande un mot de passe, afin de vérifier si cela est ou non le propriétaire du profil. Même dans les applications de réseaux sociaux en utilisant ID iframe pour l'utilisateur la meilleure expérience sur la base de ses données de profil.

Ils ont utilisé leur carte d'identité à tout site où la création d'utilisateur fournit. Utilisez la technologie d'identification dans les jeux qui nécessitent un accès au réseau mondial. Mais s'il a besoin en permanence? Disons que vous jouez quelque part dans le jeu, si l'ordinateur envoie constamment des données? Non, ce n'est pas nécessaire – après le passage du processus d'identification avec l'ordinateur ouvre le flux d'échange de données, et le service sait que vous êtes de l'autre côté. Et des choses comme éléments d'identification dans Minecraft , ou un autre jeu, vient de passer à l'identification de l'utilisateur, et lorsque la fermeture du client et l' ouvrir à nouveau , ils reviendront.

Mais cela implique la nécessité de respecter certaines mesures de sécurité. Ainsi, le flux d'échange de données peut se fermer après un certain temps (habituellement plusieurs heures), et (le cas échéant) ne peut pas être fermé. Donc, si vous ne voulez pas accéder à votre profil sur le site a été quelqu'un d'autre qui a accès à votre ordinateur, ne soyez pas mal pour vous protéger en appuyant sur le bouton de sortie à chaque fois.

conclusion

C'est ce qui donne un identifiant, et ainsi de larges aspects de son application. Mais même en termes généraux, tout n'a pas été allumé – donc la peine d'en dire plus sur les identifiants de la microélectronique, les types d'ID dans différents systèmes (considéré comme le plus commun), et un certain nombre d'autres choses dans lesquelles ils sont utilisés. Maintenant, vous pouvez utiliser les connaissances acquises pour créer plus de sécurité dans vos ordinateurs du réseau domestique et pour la compréhension de la complexité du travail des services de réseau.