Réseau sniffer renifleur. Qu'est-ce qu'un sniffer: Description

De nombreux utilisateurs de réseaux informatiques, en général, inconnus à une telle chose comme un « sniffer ». Qu'est-ce qu'un sniffer, et essayer de déterminer en termes simples un débutant. Mais d'abord, ont encore besoin de se plonger dans la prédestination du terme.

Sniffer: ce renifleur en termes de langue anglaise et du matériel informatique?

En fait, pour déterminer la nature du logiciel ou le matériel et le logiciel est facile à faire, si vous traduisez juste le terme.

Ce nom vient du mot anglais sniff (sniff). D'où l'importance du terme russophone « renifleur ». Qu'est-ce qu'un sniffer dans notre compréhension? « Sniffer » qui permet de suivre l'utilisation du trafic réseau, et, tout simplement, un espion qui peut interférer avec le travail des réseaux locaux ou axés sur Internet en extrayant les informations dont il a besoin sur la base de l'accès par les protocoles de transfert de données TCP / IP.

Analyseur de trafic: comment ça marche?

Dites à la fois: sniffer, que ce soit composant logiciel ou un logiciel shareware est capable d'analyser et de trafic d'interception (émission et réception) exclusivement par l'intermédiaire d'une carte réseau (Ethernet). Qu'est-ce qui se passe?

L'interface réseau est pas toujours protégé par un pare-feu (nouveau – logiciel ou « fer »), et donc le suivi des données reçues ou transmises ne devient une question de technique.

Au sein du réseau d'information est transmise à travers les segments. Au sein d'un segment qui est attendu l'envoi de paquets de données à absolument tous les périphériques connectés au réseau. L'information sectorielle est transmise aux routeurs (routeurs), puis commutateurs (commutateurs) et un concentrateur (HUB). L'envoi d'informations produit par division du paquet, de sorte que l'utilisateur final se connecte à toutes les parties de l'emballage ainsi parfaitement à partir des voies différentes. Ainsi, les « écoute » tous les itinéraires potentiels d'un utilisateur à l'autre, ou l'interaction de la ressource Internet avec l'utilisateur peut non seulement fournir un accès aux données non chiffrées, mais aussi à une clé secrète, qui peut également être envoyé dans un tel processus d'interaction. Et puis l'interface réseau est complètement protégé, car il est l'intervention d'un tiers.

Les bonnes intentions et objectifs malveillants?

Renifleurs peuvent également être utilisés pour nuire et les avantages. Sans parler de l'impact négatif, il convient de noter que de tels systèmes matériels et logiciels sont fréquemment utilisés par les administrateurs système qui essaient de garder une trace de l'activité des utilisateurs non seulement dans le réseau, mais aussi leur comportement sur Internet en termes de ressources visités activé téléchargements sur les ordinateurs ou pour envoyer les .

La procédure pour l'exécution de l'analyseur de réseau, est assez simple. Renifleur détecte la machine de trafic sortant et entrant. Dans ce cas, nous ne parlons pas de l'adresse IP interne ou externe. Le critère le plus important est que l'on appelle l'adresse MAC, unique pour chaque appareil connecté au réseau mondial. Qu'il arrive à identifier chaque machine sur le réseau.

types renifleurs

Mais aussi par types peuvent être divisés en plusieurs:

- matériel;

- logiciels;

- matériels et logiciels;

- applets en ligne.

définition comportementale renifleur présence en ligne

Trouvez la même connexion Wi-Fi renifleur peut être la charge du réseau. Si vous voyez que le transfert de données ou la connexion ne sont pas à ce niveau, qui est revendiquée par votre fournisseur d'accès (ou permet au routeur), vous devez prêter attention immédiatement.

D'autre part, le fournisseur peut également exécuter un programme renifleur pour surveiller le trafic à l'insu de l'utilisateur. Mais en règle générale, l'utilisateur ne réalisent même pas. Mais une organisation qui fournit des services et se connecter à Internet, assurant ainsi une sécurité maximale à l'utilisateur en termes d'interception des inondations, diverses d'auto-alignement clients des réseaux de pairs, les chevaux de Troie, les logiciels espions, etc. Mais ces fonds sont plus logiciels et un effet spécial sur le réseau ou les terminaux utilisateurs ne disposent pas.

ressources en ligne

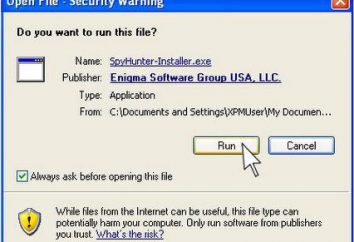

Mais analyseur de trafic particulièrement dangereux peut être de type en ligne. Sur l'utilisation de renifleurs construit hacking système primitif. La technologie à son option la plus simple est de faire en sorte que les journaux attaquant d'origine dans une ressource particulière, puis transférées à l'image du site. Après avoir confirmé le lien de téléchargement donné dans la ligne-renifleur, qui est envoyé à une victime potentielle, par exemple, sous la forme d'e-mail ou le même message SMS avec le texte tel que « Vous avez reçu un message d'accueil de quelque chose. Pour ouvrir une image (carte postale), cliquez sur le lien ".

utilisateurs Naive cliquer sur ledit lien hypertexte, dans lequel l'identification activé et le transfert d'adresse IP externe à l'attaquant. Avec l'application appropriée, il ne peut voir que toutes les données stockées sur l'ordinateur, mais aussi facile à modifier les paramètres du système de l'extérieur, comme l'utilisateur local ne devine même, en prenant un tel changement de l'impact du virus. Mais ce n'est que lors de la vérification du scanner donnera zéro menaces.

Comment protéger contre l'interception de données?

Que ce soit sniffeur de réseau WiFi, ou tout autre analyseur, système de protection contre la numérisation non autorisée du trafic est toujours là. une condition: ils doivent être installés uniquement avec pleine confiance dans le « tapping ».

Un tel logiciel est souvent appelé « antisnifferami ». Mais si vous pensez à ce sujet les mêmes renifleurs analyser le trafic, mais bloque d' autres programmes qui tentent d'obtenir un accès non autorisé.

Par conséquent, il est une question légitime: il vaut la peine et installer ce logiciel? Peut-être son piratage par des pirates infliger des dommages encore plus, ou il se verrouille qui devrait fonctionner?

Dans le cas le plus simple avec les systèmes basés sur Windows que la protection est préférable d'utiliser un pare-feu intégré (pare-feu). Parfois, il peut y avoir des conflits avec Antivirus installé, mais il est applique souvent aux forfaits gratuits. Professional acheté la version mensuelle ou activée de ces lacunes privées.

au lieu d'un épilogue

C'est tout ce qui concerne le concept de « sniffer ». Quel est le renifleur, je pense que, pour beaucoup réalisé. Enfin, la question est une autre: comment les choses vont utiliser l'utilisateur moyen? Et qu'en fait, chez les jeunes utilisateurs peuvent parfois être vu une tendance à hooliganisme informatique. Ils pensaient que quelqu'un d'autre hack « l'ordinateur » de – est quelque chose comme un concours intéressant ou l'affirmation de soi. Malheureusement, aucun d'entre eux n'a même pas pensé aux conséquences, et en fait pour déterminer l'attaquant en utilisant le même sniffer en ligne, très simple dans son apparence la propriété intellectuelle, par exemple, sur le site whois. En tant que lieu, il est vrai, le fournisseur d'emplacement sera montré, cependant, le pays et la ville pour déterminer exactement. Et puis il est petit: soit appeler le FAI pour bloquer le terminal, qui a initié l'accès non autorisé ou de la matière pour les tribunaux. Tirez vos propres conclusions.

Si la définition du programme de déploiement de terminal installé, à partir de laquelle il y a une tentative d'accès, tel est le cas et qui est plus facile. Mais maintenant , les conséquences pourraient être désastreuses, car tous, utilisateurs utilisent les serveurs anonymisation heh virtuels ou proxy, et n'ont même pas la moindre idée comment cacher votre adresse IP sur Internet. Et il vaut la peine d'apprendre …