Token – quel est-il?

La question de la sécurité électronique – l'un des plus importants dans le monde d'aujourd'hui. Il a été proposé de nombreuses façons différentes de ses solutions. Jeton – c'est l'un d'entre eux. Ce qu'il est, et quelles sont les caractéristiques de son application existe?

Token – quel est-il?

Dans un premier temps, nous définissons la terminologie. Token est un dispositif compact qui est destiné à assurer la sécurité de l' information de l'utilisateur. Il est utilisé pour l'identification du propriétaire et la possibilité de fournir un accès distant sécurisé à tous les types d'informations possibles.

Dans un premier temps, nous définissons la terminologie. Token est un dispositif compact qui est destiné à assurer la sécurité de l' information de l'utilisateur. Il est utilisé pour l'identification du propriétaire et la possibilité de fournir un accès distant sécurisé à tous les types d'informations possibles.

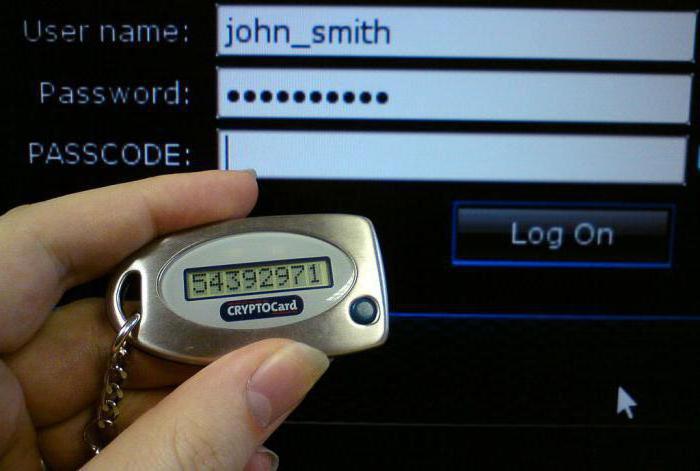

Les jetons peuvent être utilisés à la place d'un mot de passe, ou en plus. ils ont généralement une petite taille et un ajustement facile dans un sac à main ou dans la poche. Plus de versions avancées offrent également la possibilité de stocker des clés cryptographiques (signature numérique, des données biométriques). Token – il semble? Sont-ils tous les mêmes? Ils diffèrent en apparence, non seulement dans la fonctionnalité: certains ont seulement un écran, complété par d'autres mini-clavier, et d'autres ont juste un petit bouton plus. Les jetons sont équipés de la fonctionnalité RFID, connecteur USB et interface Bluetooth pour transmettre la clé sur le système client. Leur produit beaucoup d'entreprises, et le plus large assortiment. Parmi les fabricants ont de telles entreprises « E Token » et « RuToken »

types de jetons

Les jetons sont disponibles avec une variété de fonctionnalités, dans la mesure où ils ont plusieurs méthodes d'authentification. Les représentants ne doivent pas être constamment simples connectés à l'ordinateur. Ils génèrent un certain nombre, et l'utilisateur les saisit simplement en forme. Il y a des jetons qui utilisent des technologies sans fil telles que Bluetooth. Ils agissent en transférant la séquence de touches. Une situation particulière est occupée par des dispositifs qui sont fabriqués à la manière d'un dispositif USB. Ils ont besoin d'une connexion directe à l'ordinateur sur lequel l'acquisition de données sera effectuée.

Les jetons sont disponibles avec une variété de fonctionnalités, dans la mesure où ils ont plusieurs méthodes d'authentification. Les représentants ne doivent pas être constamment simples connectés à l'ordinateur. Ils génèrent un certain nombre, et l'utilisateur les saisit simplement en forme. Il y a des jetons qui utilisent des technologies sans fil telles que Bluetooth. Ils agissent en transférant la séquence de touches. Une situation particulière est occupée par des dispositifs qui sont fabriqués à la manière d'un dispositif USB. Ils ont besoin d'une connexion directe à l'ordinateur sur lequel l'acquisition de données sera effectuée.

systèmes d'exploitation divers et de réaction sur les différents types de jetons. Par exemple, certains peuvent lire simplement la clé et effectuer les opérations cryptographiques nécessaires. D'autres peuvent exiger un mot de passe supplémentaire. Les solutions commerciales de la technologie fournie par les entreprises, le plus souvent avec leurs propres mécanismes de sécurité et des dispositifs de mise en œuvre. Ainsi, jeton USB peut être réalisée sous la forme d'un lecteur flash miniature, ou il peut agir comme un dispositif de communication mobile. Il est également possible de réaliser quand il est déguisé en porte-clés ou autre chose maloprimetnuyu.

vulnérabilités

Il y a deux principaux problèmes avec l'utilisation de jetons:

Il y a deux principaux problèmes avec l'utilisation de jetons:

- La perte ou le vol. Si ces processus étaient aléatoires, alors rien à craindre. Mais si ces actions ont été commises par une personne intentionnellement, dans ce cas, contribuera à minimiser les risques d'authentification à deux facteurs lorsque pour compléter le processus d'identification exige non seulement un jeton, mais le mot de passe d'accès (statique ou en continu généré et envoyé à votre téléphone).

- Le régime de « l'homme au milieu ». Cela se manifeste lorsque l'on travaille à travers le réseau non fiable (Internet est un bon exemple). L'essence du régime est que le canal relie décrypteur de données, qui peuvent lire et modifier le message à volonté. De plus, aucun des correspondants ne comprend pas (avec le côté technique des choses) qu'il ne dit pas son partenaire messagerie.

Les appareils mobiles sous forme de jetons

Token – il est d'un tel angle inhabituel? Y a-t-il des caractéristiques par rapport à la procédure standard? Le dispositif informatique mobile tel qu'un téléphone intelligent ou un comprimé peut être utilisé comme un jeton. Ils peuvent également fournir une authentification à deux facteurs, qui ne nécessite pas une personne constamment une technique plus porté physique. Les fabricants de pièces pour développer des applications qui sont des jetons, lorsqu'il est installé sur un appareil mobile, et générer une clé cryptographique. Cette solution garantit un haut niveau de sécurité, y compris pour éliminer le problème de « l'homme au milieu ». Maintenant, nous pouvons dire que les informations de base sur le jeton – ce qu'il est et comment – vous le savez.

Token – il est d'un tel angle inhabituel? Y a-t-il des caractéristiques par rapport à la procédure standard? Le dispositif informatique mobile tel qu'un téléphone intelligent ou un comprimé peut être utilisé comme un jeton. Ils peuvent également fournir une authentification à deux facteurs, qui ne nécessite pas une personne constamment une technique plus porté physique. Les fabricants de pièces pour développer des applications qui sont des jetons, lorsqu'il est installé sur un appareil mobile, et générer une clé cryptographique. Cette solution garantit un haut niveau de sécurité, y compris pour éliminer le problème de « l'homme au milieu ». Maintenant, nous pouvons dire que les informations de base sur le jeton – ce qu'il est et comment – vous le savez.