Token – qu'est-ce?

L'information a toujours été une partie importante de l'activité humaine. Certaines espèces ne sont répandues, tandis que l'autre est limitée. Il y a toujours eu des moyens de cacher la partie de certaines informations. Pour restreindre l'accès à des informations sensibles dans les médias à placer des endroits bien gardés qui ne connaissaient que d'un petit cercle de personnes.

A l'heure actuelle, lorsque les supports de données électroniques sont devenus, il y a de nouvelles exigences relatives à la protection des informations confidentielles. Il est l'un de ces moyens sera discuté dans cet article.

définition

Un ordinateur peut être utilisé par des personnes qui ont accès à différentes parties de l'information disponible en elle. Pour restreindre l'accès, l'utilisation des procédures d'identification et d'authentification.

En termes simples, l'identification des réponses à la question « Qui a besoin d'accéder? », Et l'authentification à la question « Que s'il qui il prétend être? ».

L'identification nécessite pas de trucs, comme voulant accéder à l'information se fait appeler ouvertement, et l'authentification est une procédure complexe, qui garantit la protection des informations.

À l'heure actuelle, est considérée comme la méthode la plus fiable d'authentification à un, dans lequel le jeton est utilisé. Qu'est-ce qu'un jeton? Nous répondons à cette question ci-dessous.

Dans la littérature technique jeton est défini comme un dispositif de petites dimensions, en assurant la sécurité de l'information et utilisé, en outre, d'identifier son propriétaire. Cette définition donne une idée de la nomination, mais ne donne toujours pas une image complète d'un tel concept, comme un jeton.

Quel est le jeton dans le plein sens, il sera considéré plus tard. Nous vous donnerons plus d'informations sur ce sujet. Dans le processus d'examen plus approfondi du terme dans le cas et y compris le contexte correspondant « jeton » peut être remplacé par le mot « dispositif ».

types de dispositifs

Les types d'appareils suivants:

- sans connexion;

- connectivité.

Comme vous pouvez le voir dans le titre, le premier pas connecté à l'ordinateur. Ils ont un écran sur lequel est affiché par le numéro d'utilisateur et le dernier utilisateur entré manuellement dans l'ordinateur, ce qui assure l'accès aux ressources nécessaires.

Ce dernier doit être connecté à un ordinateur de manière filaire ou sans fil. De tels dispositifs transmission requise lorsque les informations d'identification à l'ordinateur immédiatement après la connexion est établie, ce qui élimine la nécessité d'entrer des informations manuellement.

Pour connecter les périphériques avec des fils à un ordinateur nécessite une entrée correspondante, en particulier, il peut être un port USB.

Les plus célèbres sont l'USB des périphériques connectés – jetons et cartes à puce.

jetons sans fil – quel est-il? Ce dispositif, qui fournit une utilisation plus commode, étant donné que les dispositifs peuvent être, par exemple, un porte-clés, simplifier, en particulier, le processus de les stocker.

Autres fonctions exercées par des dispositifs

De ce qui précède , vous pouvez déjà ajouter que la compréhension en forme sur le jeton, ce qu'il est et comment il fonctionne. Cependant, en plus de l'authentification et de l'identification, il peut aussi:

- Mettre en œuvre le chiffrement et le déchiffrement selon l'algorithme de cryptage.

- Assurer la génération de clés de chiffrement.

- Créer et vérifier la signature numérique.

- Effectuer les données de hachage.

Le jeton peut être considéré en fait le micro-ordinateur, car il a une mémoire et un microprocesseur rapide et à long terme.

Les problèmes rencontrés avec les périphériques

Bien à l'heure actuelle les jetons sont les moyens les plus fiables d'authentification, ils peuvent être vulnérables. Cette première de tout ce que vous devriez savoir sur cette clé électronique comme un jeton? Qu'un tel dispositif peut se fissurer et de contourner la protection.

Il est compréhensible la vulnérabilité – c'est sa perte. Mais en général, les problèmes de sécurité des données ne se pose pas, parce que si quelqu'un a piraté l'appareil, il ne sera pas en mesure d'accéder à l' information pertinente, en raison du fait que prend habituellement l' authentification à deux facteurs.

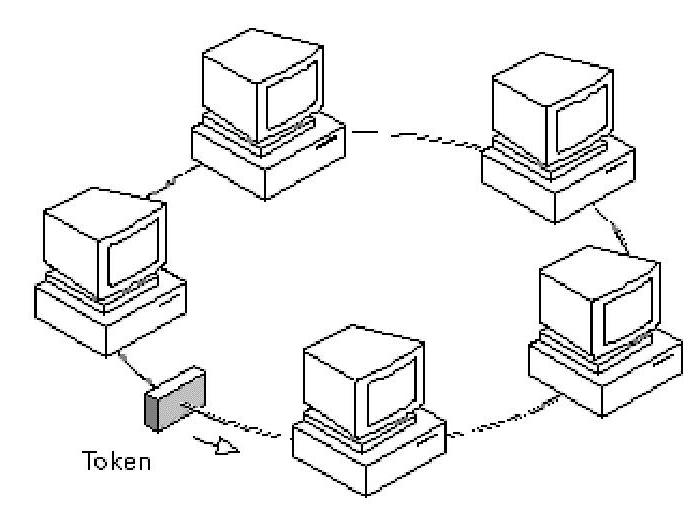

Cependant, le système qui permet à l'utilisateur d'authentifier avec l'Internet, qui, en termes de sécurité ne suffit pas réseau fiable peut être vulnérable, car un attaquant est en mesure d'intercepter les messages dans l'échange des deux utilisateurs et leur faire des changements arbitraires.

En général, sur le jeton a déjà été dit plus que suffisant. Mais en plus des définitions données dans l'Internet, il est également appelé l'industrie du jeu. Sur Internet n'est pas question rare, « Qu'est-ce jeton incorrect? ». Ce cas est écrasante sans rapport avec le sujet discuté ci-dessus. Il est, en règle générale, sur les éléments des différents jeux. Et comment résoudre les problèmes connexes devraient être traités par rapport à chaque jeu particulier.