virus résidents: ce qui est et comment détruire. Les virus informatiques

La plupart des utilisateurs au moins une fois dans sa vie face à la notion de virus informatiques. Cependant, beaucoup savent que la classification en fonction des menaces se compose de deux grandes catégories: les virus non-résidents et résidents. Considérons la deuxième année, parce que ses représentants sont même en formatant le disque ou une partition le plus dangereux, et parfois ineffaçable.

Qu'est-ce qu'un virus résidant en mémoire?

Alors, quel est l'utilisateur affaire? Pour simplifier l'explication de la structure et les principes de fonctionnement de ces virus pour commencer est de se concentrer sur l'explication de ce que le programme résident en général.

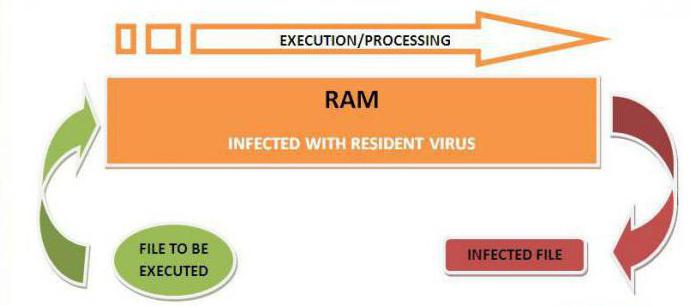

On croit que ce type de logiciel comprend des applications qui fonctionnent en continu en mode de surveillance, pas explicitement vos actions (par exemple, les mêmes scanners de virus réguliers). En ce qui concerne les menaces qui pénètrent dans le système informatique, ils ne traînent pas seulement de façon permanente dans la mémoire de l'ordinateur, mais aussi créer leurs propres doubles. Ainsi, des copies du virus et surveillent en permanence le système et de passer, ce qui rend difficile de les trouver. Certaines menaces peuvent aussi changer sa propre structure, et leur détection sur la base des méthodes classiques est pratiquement impossible. Un peu plus tard, un coup d'œil sur la façon de se débarrasser des virus de ce type. Entre-temps, mettre l'accent sur les principales variétés de menaces résidentes.

DOS menace

Dans un premier temps, lorsque les systèmes Unix ou Windows- n'existait pas encore, et la communication de l'utilisateur avec l'ordinateur est au niveau d'instruction, il y avait un « DOS» OSes, assez longtemps pour tenir au sommet de la popularité.

Et il est pour de tels systèmes ont été mis en place des virus non-résidents et résidents, dont l'effet a été d'abord dirigé vers le mauvais fonctionnement du système ou supprimer des fichiers personnalisés et des dossiers.

Le principe de fonctionnement de ces menaces, qui, soit dit en passant, est, est largement utilisé jusqu'à présent qu'ils intercepter les appels vers des fichiers, puis infectent le callee. Cependant, la plupart des menaces connues d'œuvres aujourd'hui sous ce type. Mais voici les virus pénètrent dans le système ou en créant un module résident sous la forme d'un pilote qui est spécifié dans le fichier de configuration du système, le Config.sys, ou par l'utilisation de fonctions spéciales pour le suivi des interruptions GARDEZ.

La situation est pire dans le cas où l'on utilise un virus résident de mémoire de ce type pour l'attribution d'une zone de la mémoire du système. La situation est telle que le premier virus « coupe » un morceau de mémoire libre, marque alors ce domaine occupé, puis conserve sa propre copie de celui-ci. Ce qui est le plus triste, il y a des cas où les copies sont en mémoire vidéo, et dans les zones réservées pour le presse-papiers, et la table de vecteur d'interruption, et les zones d'exploitation DOS.

Tout cela fait des copies de la menace du virus est si tenace qu'ils, à la différence des virus non-résidents qui vont jusqu'à exécution de certaines fonctions du système d'exploitation ou programme, peuvent être activées à nouveau, même après le redémarrage. De plus, lorsque vous accédez à l'objet infecté le virus est capable de créer votre propre copie, même en mémoire. En conséquence – instant arrêter l'ordinateur. Comme il est clair, le traitement des virus de ce type doit être effectué avec l'aide de scanners spéciaux, et il est souhaitable de ne pas stationnaire et portable ou ceux qui sont en mesure de démarrer à partir du lecteur optique ou un lecteur USB. Mais plus à ce sujet plus tard.

menace de démarrage

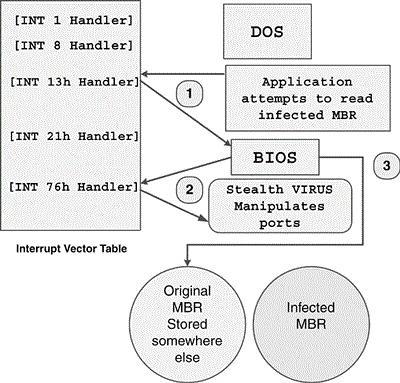

virus de démarrage pénètrent dans le système par une méthode similaire. C'est juste qu'ils se comportent, ce qu'on appelle, délicatement, tout d'abord « manger » un morceau de mémoire système (généralement 1 Ko, mais parfois, ce chiffre peut atteindre un maximum de 30 KB), puis prescrire à son propre code sous la forme d'une copie, et puis commencer à exiger un redémarrage. Il est lourd de conséquences négatives, parce que redémarrer après que le virus restaure la mémoire réduite à sa taille d'origine, et une copie est en dehors de la mémoire du système.

En plus des interruptions de suivi de tels virus sont capables de prescrire leur propre code dans le secteur de démarrage (record MBR). Moins fréquemment utilisé INTERCEPTIONS du BIOS et le DOS, et les virus eux-mêmes sont chargés une fois, sans vérifier leurs propres copies.

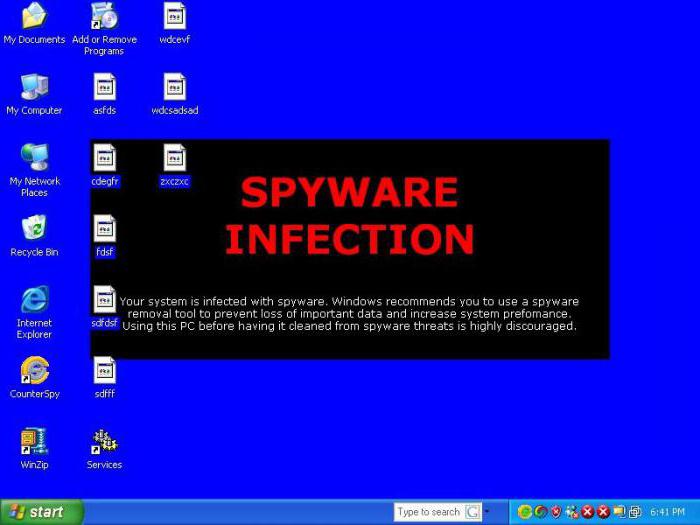

Les virus dans Windows

Avec l'avènement du développement du virus de Windows systèmes ont atteint un nouveau niveau, malheureusement. Aujourd'hui, il est une version de Windows est considéré comme le système le plus vulnérable, en dépit des efforts déployés par les experts de Microsoft dans le développement de modules de sécurité.

Les virus conçus sur Windows, fonctionne sur le même principe à la DOS en danger, seule façon de pénétrer dans l'ordinateur il y a beaucoup plus. Les plus courants sont trois principaux, qui, dans le virus peut prescrire son propre système de code:

- L'enregistrement des virus comme les applications en cours d'exécution;

- l'attribution d'un bloc de mémoire et écrire ses propres copies;

- travailler dans le système sous le couvert ou le déguisement pilotes VxD sous Windows NT pilote.

Les fichiers infectés ou zone de mémoire du système, en principe, peuvent être guéries par des méthodes classiques, qui sont utilisés dans les scanners anti-virus (masque de détection de virus, comparaison avec les bases de données de signatures et ainsi de suite. D.). Toutefois, en cas d'utilisation des programmes gratuits sans prétention, ils ne peuvent pas identifier le virus, et parfois même donner un faux positif. Par conséquent, le faisceau d'utiliser des outils portatifs comme « Doctor Web » (en particulier, le Dr Web CureIt!) Ou des produits « Kaspersky Lab ». Cependant, aujourd'hui, vous pouvez trouver beaucoup d'outils de ce type.

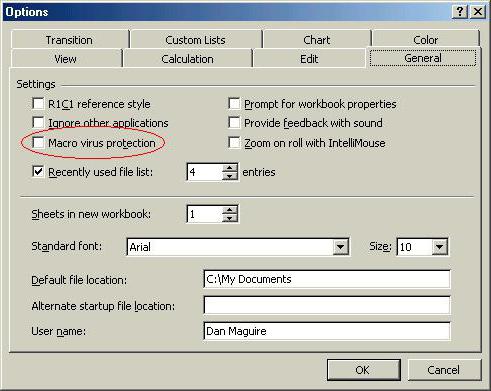

Les virus de macro

Avant de nous est une autre variété de menaces. Le nom vient du mot « macro », soit une applet exécutable, ou l'ajout utilisé dans certains éditeurs. Il est pas étonnant que le lancement du virus se produit au début du programme (Word, Excel, et ainsi de suite. D.), l'ouverture d'un document de bureau, l'imprimer, appeler les éléments de menu, et ainsi de suite. N.

De telles menaces sous forme de macros du système sont stockées dans la mémoire pour l'ensemble de l'éditeur de temps de fonctionnement. Mais en général, si l'on considère la question de savoir comment se débarrasser des virus de ce type, la solution est assez simple. Dans certains cas, il aide même les habituelles désactiver les modules complémentaires ou des macros dans l'éditeur, ainsi que l'activation des applets de protection antivirus, sans oublier les paquets antivirus analyse rapide habituelle système.

Les virus sur la base de la technologie « furtive »

Maintenant, regardez les virus déguisées, il est pas étonnant qu'ils ont obtenu leur nom d'un avion furtif.

L'essence de leur fonctionnement consiste précisément dans le fait qu'ils se présentent en tant que composante du système et déterminer leurs méthodes classiques peuvent parfois être assez dur. Parmi ces menaces peuvent être trouvés et les virus de macro, et démarrer la menace, et DOS-virus. On croit que les virus furtifs de Windows n'ont pas encore été mis au point, bien que de nombreux experts affirment qu'il est seulement une question de temps.

variétés de fichiers

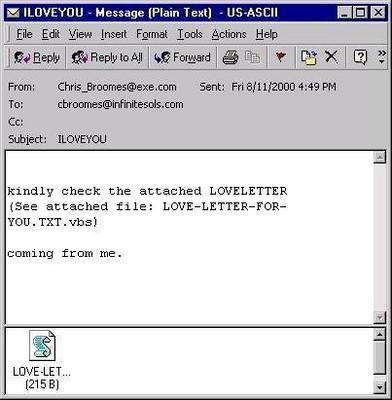

En général, tous les virus peuvent être appelés un fichier, car ils affectent en quelque sorte le système de fichiers et d'agir sur les fichiers ou les infecter avec son propre code, ou le chiffrement, ou rendant inaccessibles à cause de la corruption ou la suppression.

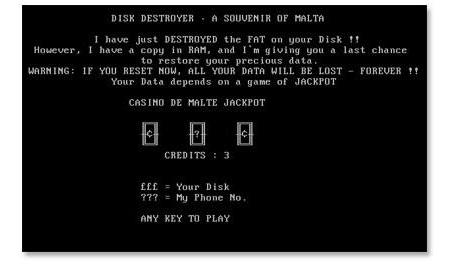

Le plus simple est par exemple les virus des codeurs modernes (sangsues), et tristement célèbre I Love You. Ils produisent sans touches spéciales rasshifrovochnyh anti-virus n'est pas quelque chose qui est difficile, et souvent il est impossible de le faire. Même les principaux développeurs de logiciels anti-virus peuvent faire hausser les épaules de rien, parce que, contrairement à aujourd'hui système de cryptage AES256, puis utilisé la technologie AES1024. Vous comprenez que dans la transcription peut prendre plus d'une décennie, en fonction du nombre de combinaisons de touches possibles.

menaces polymorphes

Enfin, une autre variété de menaces, qui utilisent le phénomène de polymorphisme. Qu'est-ce? Le fait que les virus changent constamment votre propre code, et cela se fait sur la base de la clé flottante que l'on appelle.

En d'autres termes, un masque pour identifier la menace est pas possible, puisque, comme on le voit, varie non seulement par son modèle basé sur le code, mais aussi la clé de décodage. décodeurs spéciaux polymorphes (les transcripteurs) sont utilisés pour traiter ces problèmes. Cependant, comme le montre la pratique, ils sont capables de déchiffrer que les virus les plus simples. Des algorithmes plus sophistiqués, malheureusement, dans la plupart des cas, leur impact ne peut pas être. Il faut aussi dire que le changement du code du virus est accompagné par la création de copies de leur longueur réduite, qui peuvent différer de l'original est très important.

Comment faire face aux menaces résidents

Enfin, nous nous tournons vers la question de la lutte contre les virus résidents et protéger les systèmes informatiques de toute complexité. La meilleure façon de mécénat peut être considéré comme l'installation d'un package anti-virus à temps plein, qui est utilisé uniquement est préférable de ne pas le logiciel libre, mais au moins la version shareware (essai) de développeurs tels que « Doctor Web », « Kaspersky Anti-Virus », ESET NOD32 et Smart programme de type sécurité, si l'utilisateur travaille en permanence avec l'Internet.

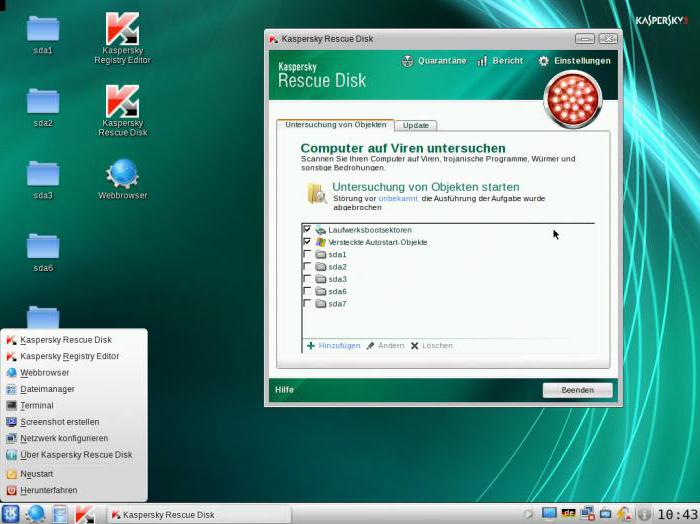

Cependant, dans ce cas, personne n'est à l'abri de cette menace ne pénètre pas à l'ordinateur. Dans ce cas, cette situation a eu lieu, devrait d'abord utiliser les scanners portables, et il est préférable d'utiliser les utilitaires de disque Rescue Disk. Ils peuvent être utilisés pour démarrer l'interface du programme et l'analyse avant le début du système d'exploitation principal (les virus peuvent créer et stocker leurs propres copies dans le système, et même en mémoire).

Et encore une fois, il est recommandé de ne pas utiliser un logiciel comme SpyHunter, puis plus tard, de l'emballage et ses composants associés pour se débarrasser de l'utilisateur non-initiés serait problématique. Et, bien sûr, ne pas simplement supprimer les fichiers infectés ou essayer de formater le disque dur. Mieux vaut laisser le traitement professionnel des produits anti-virus.

conclusion

Il reste à ajouter que les ci-dessus considéré que les principaux aspects liés aux virus résidents et des méthodes pour les combattre. Après tout, si nous regardons les menaces informatiques, pour ainsi dire, dans un sens global, chaque jour il y a un grand nombre d'entre eux, les remèdes développeurs ne disposent tout simplement pas le temps de trouver de nouvelles méthodes pour faire face à une telle adversité.