Les algorithmes de cryptage de données. algorithmes de chiffrement symétrique. algorithme de chiffrement RSA. DES algorithme de chiffrement. Sélectionnez l'algorithme de chiffrement

Dans notre humanité ère de l'informatique refuse de plus en plus de stocker des informations sous forme manuscrite ou imprimée, préférant faire des documents électroniques. Et si, avant le vol d'un papier ou parchemin, mais maintenant il est en rupture de l'information électronique. Eux – mêmes algorithmes de cryptage de données sont connues depuis des temps immémoriaux. De nombreuses civilisations ont préféré chiffrer leurs connaissances uniques, afin qu'ils puissent obtenir que personne bien informée. Mais nous allons voir comment il est affiché sur notre monde.

Qu'est-ce qu'un système de cryptage de données?

Pour commencer à déterminer qui représentent un système cryptographique en général. Grosso modo, c'est un algorithme spécial pour l'enregistrement d'informations, ce qui serait compréhensible qu'à un certain cercle de personnes.

En ce sens, un tout étranger qu'il voit, devrait (en principe, il est) semble dénué de sens jeu de caractères. Lire une séquence ne peut que quelqu'un qui connaît les règles de leur emplacement. A titre d'exemple très simple, vous pouvez déterminer l'algorithme de chiffrement avec l'orthographe des mots, par exemple, de retour à l'avant. Bien sûr, cela est le plus primitif, vous pouvez penser. L'implication est que si vous connaissez les règles d'entrée, rétablir le texte original ne fonctionnaient pas.

Pourquoi faire?

Qu'est-ce que tout cela arrive avec est probablement pas nécessaire d'expliquer. Regardez, pour quelle quantité de connaissances laissées par les civilisations anciennes, sont désormais cryptées. Que les anciens ne voulaient pas nous de savoir, si elle a été fait, que l'homme a pu les utiliser que lorsque le niveau de développement souhaité – mais il ne peut que deviner.

Cependant, si l'on parle du monde d'aujourd'hui, la sécurité de l'information est devenue l'un des plus grands problèmes. Jugez par vous-même, parce qu'il ya beaucoup de documents dans les archives de même, que certains gouvernements ne veulent pas appliquer, combien de secrets desseins que de nouvelles technologies. Mais tout cela est, en gros, est le but principal des pirates informatiques soi-disant, au sens classique du terme.

Il vient à l'esprit une seule phrase qui est devenue un des principes classiques de l'activité Natana Rotshilda: «Qui est propriétaire de l'information, possède le monde » Et c'est la raison pour laquelle l'information est nécessaire pour protéger des regards indiscrets, de sorte qu'elle n'a pas utilisé quelqu'un d'autre pour leurs propres fins égoïstes.

Cryptographie: le point de départ

Maintenant, avant de considérer la structure même qui a tout algorithme de chiffrement, un peu plonger dans l'histoire, à l'époque, où la science était à ses débuts.

On croit que l'art de cacher des données a commencé activement à développer plusieurs milliers d'années avant notre ère. Supériorité est crédité aux Sumériens, le roi Salomon et les prêtres égyptiens. Seuls étaient beaucoup plus tard, les mêmes caractères runiques et des symboles comme. Mais ce qui est intéressant: parfois algorithme de chiffrement de texte ( à savoir, ils sont codifiées à l'époque) était que dans le même ancien cunéiforme sumérienne un caractère pourrait signifier non seulement une lettre, mais aussi le mot entier, concept ou même suggestion. En raison de cette interprétation de ces textes, même avec des systèmes modernes de chiffrement permettant de restaurer l'aspect original de tout texte, il est absolument impossible. En parlant la langue moderne, il est assez avancé, comme il est maintenant exprimé, les algorithmes de chiffrement symétrique. Ils habitent seuls.

Le monde moderne: types d'algorithmes de chiffrement

En ce qui concerne la protection des données confidentielles dans le monde moderne, il faut aussi insister sur les jours où les ordinateurs ne sont pas connus à l'humanité. Sans parler de la quantité de papier a été transféré aux alchimistes, ou les mêmes Templiers, essayant de cacher les vrais textes pour les connaître les connaissances, il convient de rappeler que, depuis l'apparition du problème de communication n'a fait qu'empirer.

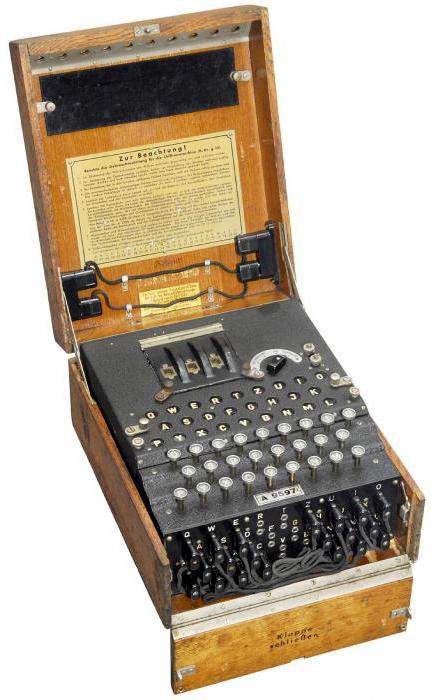

Et puis, peut-être, le plus dispositif bien connu peut être appelé la machine de chiffrement allemande pendant la Seconde Guerre mondiale appelée « Enigma », qui traduit en anglais signifie « mystère ». Encore une fois, ceci est un exemple de la façon dont les algorithmes de chiffrement symétrique sont utilisés, dont l'essence est que shifrovschik et cryptanalystes connaître la clé (algorithme), appliqué à l'origine pour cacher des données.

Aujourd'hui, un tel système de chiffrement est utilisé partout. L'exemple le plus frappant peut être considéré comme, par exemple, l'algorithme de chiffrement AES256, qui est la norme internationale. Du point de vue de la terminologie informatique, il vous permet d'utiliser une clé de 256 bits. En général, les algorithmes de chiffrement modernes sont très diverses, et les diviser peuvent être à peu près en deux grandes catégories: symétriques et asymétriques. Ils sont, en fonction de la zone de destination, maintenant très largement utilisé. Le choix de l'algorithme de cryptage dépend des tâches et la méthode de récupération des informations dans sa forme originale. Mais quelle est la différence entre eux?

Symétrique et des algorithmes de cryptage asymétriques: quelle est la différence

Maintenant, nous allons voir quel genre de différence fondamentale entre ces systèmes et les principes sur lesquels est fondé leur application dans la pratique. Comme il est clair, les algorithmes de chiffrement sont liés aux concepts géométriques de la symétrie et l'asymétrie. Ce que cela signifie maintenant et sera expliqué.

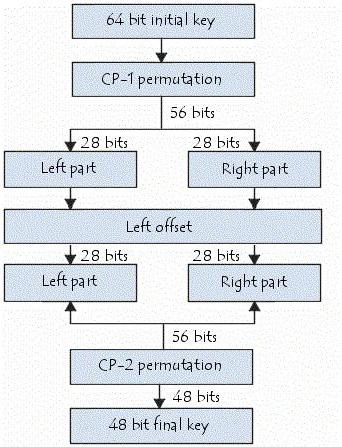

algorithme de chiffrement DES Symétrique, développé en 1977, implique l'existence d'une clé unique qui est censé être connu pour les deux parties concernées. il est facile d'utiliser une clé de savoir, mettre en pratique, à lire le même ensemble de caractères sans signification, ce qui porte, pour ainsi dire, sous une forme lisible.

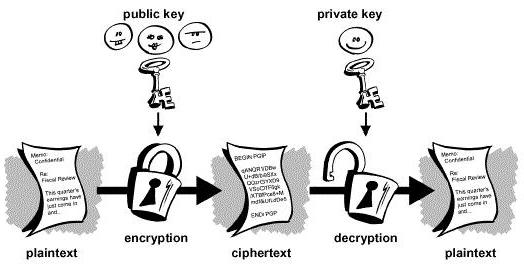

Et quels sont les algorithmes de chiffrement asymétriques? Il y a deux clés sont utilisées, c'est-à coder les informations d'origine on utilise pour déchiffrer le contenu – l'autre, et il est nécessaire de ne pas être le même, ou en même temps étaient sur les côtés de codage et de décodage. Pour chacun d'eux une seule. Ainsi, un très haut degré des deux clés exclu d'entrer dans la troisième main. Toutefois, en fonction de la situation actuelle, de nombreux hackers volent ce type de problème particulier et ne sont pas. Une autre chose – de trouver exactement clé (grosso modo, un mot de passe), qui convient pour déchiffrer les données. Mais les options peuvent y avoir tellement que même l'ordinateur le plus moderne les traitera depuis plusieurs décennies. Comme il est indiqué, aucun des systèmes informatiques existants pour pirater l'accès lui au monde et obtenir ce qu'on appelle la « mise sur écoute » ne peut pas et ne sera pas en mesure dans les décennies à venir.

Les plus connus et couramment utilisés algorithmes de chiffrement

Mais revenons dans le monde informatique. Ce qui est proposé des algorithmes de cryptage de base pour la protection de l'information sur l'état actuel du développement de l'informatique et la technologie mobile?

Dans la plupart des pays, la norme de facto est le système cryptographique AES basé sur une clé de 128 bits. Cependant, en parallèle avec il est parfois utilisé algorithme de chiffrement RSA, qui , bien que lié au chiffrement en utilisant la clé publique (public) est néanmoins l' un des plus fiables. Ceci, soit dit en passant, prouvé par tous les plus grands experts depuis le système lui-même dépend non seulement du cryptage des données, mais aussi la préservation de l'intégrité de l'information. En ce qui concerne le développement précoce, auquel se réfère l'algorithme de chiffrement DES, il est désespérément obsolète, et tente de le remplacer ont été lancés en 1997. Il a ensuite été basé sur elle, une nouvelle avancée (Advanced) chiffrement AES standard (d'abord avec clé de 128 bits, puis – avec une clé de 256 bits).

le cryptage RSA

Maintenant, nous nous concentrons sur la technologie RSA qui se rapporte à un système de chiffrement asymétrique. Supposons qu'une personne envoie une autre information chiffrée avec cet algorithme.

Pour chiffrer prendre deux assez grand nombre de X et Y, sont ensuite calculées leur produit Z, est appelé un module. De plus un certain nombre parasite choisi A, qui satisfait la condition: 1 <A <(X – 1) * (Y – 1). Il est nécessaire d'être simple, à savoir présentent aucun diviseur commun avec le produit (X – 1) * (Y 1) – égale à Z. Ensuite, le calcul de B, mais de telle sorte que (A * B – 1) est divisé en ( X – 1) * (Y – 1). Dans cet exemple, A – composante extérieure, B – exposant secret, (Z, A) – la clé publique, (Z, B) – clé secrète.

Qu'est-ce qui se passe quand une expédition? L'expéditeur génère un texte chiffré, désignée F, avec le message initial M, suivi d' exponentiation Un module de multiplication et Z: F = M ** A * (mod Z). exemple simple bénéficiaire consiste à calculer: M = F ** B * (mod Z). Grosso modo, toutes ces actions sont réduites exclusivement à la construction d'une puissance. Le même principe fonctionne l'option avec la création d'une signature numérique, mais l'équation est plus compliquée ici. Pour éviter l'inondation de l'algèbre de tête de l'utilisateur, ce matériel ne sera pas fournie.

En ce qui concerne le piratage informatique, l'algorithme de chiffrement RSA confronte l'intrus presque impossible à résoudre la tâche: pour calculer la clé B. Cela pourrait théoriquement être fait avec l'utilisation des fonds disponibles affacturage (décomposition en facteurs premiers chiffres X et Y), mais à ce jour aucun de ces moyens, Par conséquent, la tâche elle-même devient pas si difficile – il est généralement impossible.

chiffrement DES

Voici une autre, dernière un algorithme de cryptage très efficace avec un maximum de 64 bits Longueur de bloc (caractère) à partir de laquelle sont significatifs 56. Comme seulement mentionné ci-dessus, cette technique est obsolète, mais a duré assez longtemps comme un standard utilisé dans les systèmes cryptographiques les Etats-Unis, même pour l'industrie de la défense.

L'essence de c'est le chiffrement symétrique qui applique à ce genre d'une séquence de 48 bits. Lorsque cette opération est utilisé pour 16 cycles de l'échantillon dans 48 bits clé. Mais! Tous les cycles sur le principe d'action sont similaires, donc à ce stade est de ne pas calculer la clé de travail requise. Par exemple, l'un des ordinateurs les plus puissants aux Etats-Unis une valeur de plus d'un million de dollars pour « casser » le cryptage dans environ trois heures et demie. Pour les machines au-dessous du rang du fait, pour calculer la séquence même en maximisant sa manifestation, il ne prend pas plus de 20 heures.

chiffrement AES

Enfin, nous avons le plus commun et a été pensé jusqu'à récemment, le système invulnérable – l'algorithme de chiffrement AES. Il est actuellement représenté en trois versions – AES128, AES192 et AES256. La première option applique plus pour assurer la sécurité de l'information des appareils mobiles, et la deuxième cause à un niveau supérieur. En standard, le système a été officiellement introduit en 2002, et immédiatement son soutien a été informé par Intel Corporation, qui produit des puces de processeur.

Son essence, contrairement à tout autre système de chiffrement symétrique réduit à l'informatique basée sur une représentation des opérations de calcul et le code polynôme avec des tableaux à deux dimensions. Selon le gouvernement américain, pour casser le décodeur de longueur de clé de 128 bits, même les plus modernes, prendra environ 149000000000000 années. Je vous prie de différer avec une telle source compétente. Matériel informatique au cours des cent dernières années a fait un bond, en rapport avec la progression géométrique, de sorte que en particulier ne doit pas nous tromper, plus maintenant, il se trouve, il y a un cryptage et plus brusquement que ceux que les Etats-Unis ont annoncé un complètement résistant à la fissuration.

Problèmes avec les virus et déchiffrage

Bien sûr, nous parlons de virus. Récemment, il y avait assez de virus spécifiques, ransomware, qui crypte l'intégralité du disque dur et des partitions logiques sur l'ordinateur infecté, puis la victime reçoit une lettre informant que tous les fichiers sont cryptés et décrypter les ne peuvent être alimentation spécifiée après que la banque de paiement.

Dans ce cas, ce qui est le plus important, il est indiqué que le système de AES1024 de chiffrement de données, à savoir, la longueur de la clé a été appliquée quatre fois plus AES256 existant actuellement, un certain nombre d'options lors de la recherche pour le décodeur approprié augmente simplement énormément.

Et à en juger par les déclarations du gouvernement américain sur le temps disponible pour décrypter la longueur de clé de 128 bits, alors que sur le temps qu'il faudra pour trouver une solution pour le cas de la clé et ses variantes est 1024 bits? Ce fut alors que les Etats-Unis et percé. Parce qu'ils croyaient que leur système de cryptographie informatique est parfait. Hélas, il y avait quelques experts (apparemment, l'ex-Union soviétique), qui a dépassé les postulats américains « inébranlables » à tous égards.

Avec tout cela, même les principaux développeurs de logiciels antivirus, y compris le « Kaspersky Lab », les experts qui ont créé le « Doctor Web », la société ESET et bien d'autres leaders mondiaux hausser les épaules tout simplement leurs épaules, disent-ils, pour décoder un tel algorithme est tout simplement pas d'argent, mais ne dit rien dans ce propos de que pas assez de temps. Bien sûr, quand vous contactez le support client proposé d'envoyer le fichier crypté et s'il y a, il est souhaitable de l'original – sous la forme dans laquelle il était avant le chiffrement. Hélas, même l'analyse comparative n'a pas donné de résultats tangibles.

Un monde que nous ne savons pas

Que puis-je dire, si nous sommes à la recherche pour l'avenir, sans être en mesure de déchiffrer le passé. Si vous regardez le monde de notre millénaire, nous pouvons voir que le même empereur romain Gaius Yuliy Tsezar dans certains de ses écrits utilisé des algorithmes de chiffrement symétrique. Eh bien, si vous regardez le Leonardo da Vinci, donc tout est en quelque sorte pas sur elle-même à partir d'une prise de conscience que dans le domaine de la cryptographie, l'homme dont la vie est couverte d'une sorte de voile de mystère, a dépassé sa modernité depuis des siècles.

Jusqu'à présent, beaucoup de gens ne donnent pas de repos à la soi-disant « Mona Lisa Smile », dans laquelle il y a quelque chose d'attrayant, que l'homme moderne ne peut pas comprendre. Soit dit en passant, dans l'image par rapport à certains caractères (dans l'œil de la robe, et ainsi de suite. D.) a récemment été constaté que montrent clairement que tout cela contient un grand génie chiffré de l'information d'aujourd'hui, hélas, de nous prendre non. Mais nous avons même pas mentionné les différents types de structures à grande échelle, qui ont pu transformer la compréhension de la physique de l'époque.

Bien sûr, certains esprits sont inclinés que sur le fait que dans la plupart des cas, a été utilisé un soi-disant « section d'or », cependant, et il ne donne pas la clé de tout ce vaste savoir, qui est cru ou nous ne comprenons pas, ou perdu à jamais. Apparemment, la cryptographie reste à faire un lot incroyable de travail pour comprendre que les algorithmes de chiffrement modernes souvent ne vont pas à toute comparaison avec le temps de fonctionnement des civilisations anciennes. De plus, si aujourd'hui il existe des principes généralement reconnus de la sécurité de l'information, ceux qui ont été utilisés dans les temps anciens, malheureusement, nous sommes tout à fait inaccessible et incompréhensible.

Et une autre chose. Il y a une croyance non-dit que la majorité des textes anciens ne peuvent pas être traduits parce que les clés de déchiffrage leurs sociétés secrètes comme les mieux gardés francs-maçons, les Illuminati, et ainsi de suite. D. Même les Templiers ont laissé leur empreinte. Que pouvons-nous dire au sujet de ce qui reste encore inaccessible bibliothèque complètement du Vatican? Ne pas stocker les principaux indices à temps anciens? De nombreux experts sont enclins à cette version est la croyance que le Vatican a délibérément retenue à la source de ces informations auprès du public. Qu'on le veuille ou non, personne ne sait. Mais une chose est sûre – système de cryptographie ancienne en aucun cas inférieure à (et peut-être dépassé) ceux qui sont utilisés dans le monde informatique d'aujourd'hui.

au lieu d'un épilogue

Enfin, il faut dire qu'il y ont été considérés, tous les aspects des systèmes de cryptographie actuels et les techniques qu'ils utilisent. Le fait est que dans la plupart des cas aurait à conduire des formules mathématiques complexes et les calculs actuels, dont la majorité des utilisateurs vont simplement tourner la tête. Il suffit de regarder l'exemple de la description de l'algorithme RSA, pour se rendre compte que tout le reste va chercher beaucoup plus compliqué.

La principale chose – de comprendre et de saisir, pour ainsi dire, au cœur de la question. Eh bien, si l'on parle de ce que sont les systèmes modernes, offrant de stocker des informations confidentielles d'une manière qui est accessible à un nombre limité d'utilisateurs, il y a peu de choix. Bien qu'il existe de nombreux systèmes de chiffrement, les mêmes algorithmes RSA et DES perdent clairement des détails AES. Cependant, la plupart des applications modernes conçues pour une très DIFFERENTES entre les systèmes d'exploitation, l'utilisation est AES (en fonction naturellement de l'application et de l'appareil). Mais voici l'évolution « non autorisée » de ce système de cryptage, pour le moins, beaucoup, en particulier ses fondateurs, choqués. Mais dans l'ensemble, compte tenu du fait qu'il ya aujourd'hui, de nombreux utilisateurs ne seront pas difficiles à comprendre ce que le système de cryptage de données cryptographique, pourquoi ils sont nécessaires et comment ils fonctionnent.