Authentification – est la confirmation de l'identité sur Internet

Chacun d'entre nous sans aucun problème à se connaître dans la vie réelle. Familier visage reconnaissable et familier – passeport ou tout autre document, où il y a une photo, ce qui confirme l'identité. Mais comment identifier la personne qui est derrière l'ordinateur de l'autre côté du filet? Ce problème est beaucoup plus compliqué, et on utilise une méthode spécifique – l'authentification. Ceci est un moyen de vérifier votre identité sur Internet.

Pour authentifier les utilisateurs utilisent généralement un module logiciel, qui est situé directement sur l'ordinateur, auquel une personne veut obtenir un accès à distance ou directe. Classiquement, le travail d'un tel module est divisé en deux étapes:

– préliminaire. « Échantillon de référence » est formé ici. Par exemple, le mot de passe peut être demandé. En outre, le code de vérification peut être attribué au système;

– la dernière étape. Ce passage d'authentification. Ici, les informations d'identification demandé est comparée à la norme. Selon les résultats d'un tel test, l'utilisateur est considéré comme identifié ou non identifié.

Authentification – une procédure qui est effectuée en utilisant les informations des trois types principaux:

– montre quelque chose d'utilisateur unique à l'ordinateur qu'il sait à l'avance. Le type le plus commun – l'authentification par mot de passe. Il est simple, mais pas le moyen le plus fiable;

– l'utilisateur a le sujet avec des caractéristiques uniques ou du contenu. Comme un tel objet peut être une carte SIM, les cartes à bande magnétique, la tablette électronique iButton USB-jeton. Chaque élément contient des informations qui détermine son caractère unique. Le cas le plus simple – l'ID utilisateur et mot de passe sont lus à partir du support et introduit dans le module d'authentification. Dans le cas complexe, le support est une clé cryptographique;

– dans un autre cas, les informations pour vérifier l'utilisateur – partie intégrante de celui-ci. Selon ce principe basé l'authentification biométrique. Ici, que les informations peuvent être utilisées, par exemple, une empreinte digitale.

Sur les dernières – la biométrie – l'authentification est de parler séparément. Se réunit une fois que dans les œuvres de fiction, ces technologies sont actuellement au stade de développement rapide. Voici comment utiliser les authentificateurs caractéristiques humaines originales qui lui sont propres. Surtout souvent empreintes digitales utilisées, iris caractéristiques de la carte.

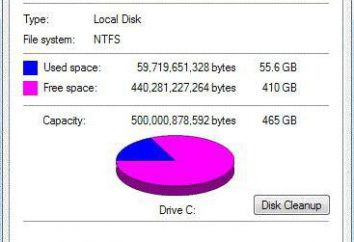

Comme caractéristiques uniques sont utilisées comme les caractéristiques des échantillons de voix humaine d'une signature manuscrite, géométrie de la main, « l'écriture manuscrite du clavier » (intervalles de temps entre les frappes qui composent le code de mot, et l'intensité des robinets). Mais ces technologies sont moins fréquentes. En outre le système d'authentification conçu spécifiquement souvent pour les systèmes d'exploitation, par exemple, l'authentification NTLM, créé par Microsoft pour Windows NT.

défauts d'authentification

Le plus grand nombre de lacunes dans l'authentification par mot de passe. mot secret peut voler le propriétaire ou le crack. Souvent, les utilisateurs choisissent des mots de passe simples legkougadyvaemye: dérivé d'ID (il est souvent par l'identifiant), un mot d'une langue et ainsi de suite ..

Il est pas sans inconvénients, et une vérification objective. L'enlèvement du sujet ou de la saisie des propriétaires. En outre, un équipement spécial sera nécessaire pour travailler avec des objets. Il est également courant d' accès non autorisé à faire des copies ou émulateurs du sujet.