attaque DDoS – quel est-il? Le programme pour les attaques DDoS

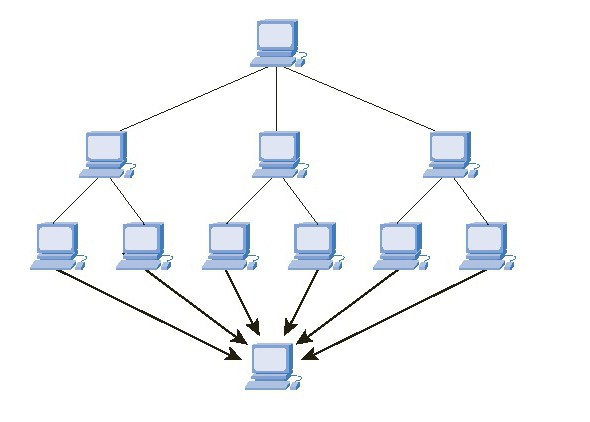

Attaque, au cours de laquelle les utilisateurs ne peuvent pas accéder à certaines ressources, appelées attaques DDoS, ou un problème tel que « déni de service ». La principale caractéristique de ces attaques de pirates – une des requêtes simultanées avec un grand nombre d'ordinateurs dans le monde, et ils sont dirigés principalement sur le serveur sont des entreprises ou des organismes gouvernementaux bien protégés, au moins – sur les simples ressources à but non lucratif.

L'ordinateur a été infecté par un cheval de Troie, devient comme « zombie », et les pirates utilisent des centaines, voire des dizaines de milliers de « zombie » pour provoquer l'échec des ressources (déni de service).

Les raisons pour lesquelles les attaques DDoS peuvent être nombreuses. Essayons d'identifier les plus populaires et en même temps répondre à la question: « attaque DDoS – ce qui est, comment vous protéger, quelles sont les conséquences et ce qui signifie qu'il se fait »

concurrence

L'Internet a longtemps été une source d'idées d'affaires, la mise en œuvre de grands projets, et d'autres façons de faire une très grosse somme d'argent, attaque DDoS peut être à l'ordre. Cela est, si l'organisation en cas d'un concurrent veut l'enlever, il va simplement se référer au pirate (ou groupe de ceux-ci) avec un objectif simple -. Paralyze entreprises contestables au moyen de ressources Internet (DDoS-attaque sur le serveur ou site web).

En fonction des objectifs et des objectifs spécifiques, une telle attaque est montée sur une durée déterminée et avec une force appropriée.

fraude

Très souvent attaque DDoS sur le site est organisé à l'initiative des pirates pour bloquer le système et obtenir l'accès à des informations sensibles personnelles ou autres. Après les attaquants paralysent le fonctionnement du système, ils peuvent exiger une certaine somme d'argent pour restaurer la fonctionnalité des ressources attaquées.

De nombreux entrepreneurs en ligne sont d'accord sur les conditions mises en avant pour justifier leurs actions et les temps d'arrêt entraîner des pertes énormes – est plus facile de payer une petite somme filou que de perdre des revenus importants en raison de temps d'arrêt tous les jours.

divertissement

Trop d'utilisateurs world wide web juste pour le plaisir de la curiosité ou d' intérêt fun: « attaque DDoS – quel est – il et comment le faire » Par conséquent, il y a des cas où les pirates novices pour le plaisir et les forces de l'échantillon pour organiser de telles attaques sur les ressources aléatoires.

En collaboration avec les raisons pour lesquelles les attaques DDoS ont leurs caractéristiques de classification.

- La bande passante. Aujourd'hui, presque tous les ordinateurs est équipé d'un lieu ou d'un réseau local, ou simplement connecté à Internet. Par conséquent, il y a des cas qui inondent le réseau – un grand nombre de demandes avec le système malformé et inutile de ressources ou d' équipements spécifiques aux fins de son échec ultérieur ou d'un dysfonctionnement (canaux de communication, disques durs, mémoire, etc.).

- système Épuisement. Une telle attaque DDoS sur le serveur Samp tenue pour capturer la mémoire physique, CPU et d'autres ressources du système, en raison de l'absence dont l'objet attaqué est tout simplement pas possible de faire fonctionner pleinement.

- Looping. données de vérification sans fin et d'autres cycles, agissant « dans un cercle », ce qui oblige l'objet à perdre beaucoup de ressources, obstruant ainsi la mémoire avant son épuisement complet.

- fausses attaques. Cette organisation vise à des systèmes de protection contre les fausses alarmes, ce qui conduit finalement à un blocage de certaines ressources.

- le protocole HTTP. Les pirates informatiques envoient maloomkie les paquets HTTP avec cryptage spéciale, une ressource, bien sûr, ne voit pas qu'il est organisé une attaque DDoS, le programme pour le serveur, faire leur travail, il envoie les paquets de réponse sont beaucoup plus grande capacité, obstruant ainsi la bande passante du sacrifice de la voie, ce qui encore une fois à l'échec du service.

- Schtroumpf attaque. Ceci est l'une des espèces les plus dangereuses. Un pirate sur un canal de diffusion envoie la victime d'un faux, le paquet ICMP, où l'adresse de la victime est remplacée par l'adresse l'attaquant, et tous les nœuds commencent à envoyer une réponse à la demande de ping. Cette attaque DDoS – .. Programme visant à l'utilisation d'un grand réseau, à savoir une demande traitée par 100 ordinateurs, sera amplifié par 100 fois.

- UDP-inondations. Ce type d'attaque est un peu similaire à la précédente, mais au lieu des paquets ICMP, les pirates utilisent les paquets UDP. L'essence de cette méthode consiste à remplacer l'adresse IP de la victime à l'adresse du pirate et utiliser pleinement la bande passante qui sera également provoquer un crash du système.

- SYN-inondations. Les pirates tentent d'exécuter simultanément un grand nombre de TCP SYN-connexions par canal avec un incorrect ou sans adresse de retour. Après plusieurs tentatives, la plupart des systèmes d'exploitation mis en place la connexion problématique et seulement après que le nième nombre de tentatives pour la fermer. canal-stream SYN est assez grand, et peu de temps après un certain nombre de tentatives, le noyau de la victime refuse d'ouvrir une nouvelle connexion, bloquant l'ensemble du réseau.

- « colis lourds ». Ce type fournit la réponse à la question: « Qu'est-ce que DDoS serveur d'attaque » Les pirates envoient des paquets serveur membre, mais la saturation de la bande passante ne se produit pas, l'action est dirigée uniquement au moment du CPU. En conséquence, ces paquets conduisent à une défaillance du système, et, à son tour, refuse l' accès à ses ressources.

- Les fichiers journaux. Si le système de quotas et de rotation ont des failles de sécurité, un attaquant peut envoyer un grand volume de paquets, prenant ainsi tout l'espace libre sur le serveur de disque dur.

- Le code du programme. Les pirates informatiques ont plus d'expérience peuvent explorer pleinement la structure du serveur victime et exécuter des algorithmes spéciaux (attaque DDoS – exploiter le programme). De telles attaques principalement destinées à un des projets commerciaux bien protégés des entreprises et des organisations de différents domaines et secteurs. Les pirates trouvent des failles dans le code et exécuter des instructions invalides ou d'autres algorithmes exclusifs qui conduisent à un système d'arrêt d'urgence ou d'un service.

attaque DDoS: ce qu'elle est et comment vous protéger

Les méthodes de protection contre les attaques DDoS, il y a beaucoup. Et chacun d'entre eux peuvent être divisés en quatre parties: passive, active, réactive et proactive. Ce que nous allons parler plus de détails.

avertissement

Ici, nous devons prévenir eux-mêmes directement les raisons qui pourraient provoquer une attaque DDoS. Ce type peut inclure toute animosité personnelle, les litiges, la concurrence et d'autres facteurs provoquez « plus » attention à vous, votre entreprise, et ainsi de suite. D.

Si le temps de répondre à ces facteurs et rendre les conclusions appropriées, vous pouvez éviter de nombreuses situations désagréables. Cette méthode peut être attribuée plus à la décision de gestion problème que du côté technique de la question.

des mesures de rétorsion

Si l'attaque de vos ressources continue, il est nécessaire de trouver la source de vos problèmes – le client ou l'entrepreneur, – utilisant à la fois un effet de levier juridique et technique. Certaines entreprises offrent des services pour trouver des techniques façon malveillante. Sur la base des compétences des professionnels impliqués dans ce dossier, se trouve non seulement pirate exécuter attaque DDoS, mais aussi directement au client lui-même.

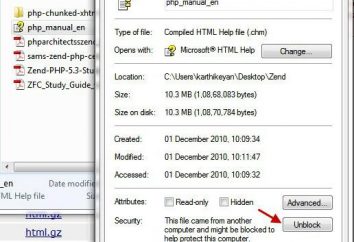

la protection des logiciels

Certains fournisseurs de matériel et de logiciels avec leurs produits peuvent offrir des solutions efficaces à peu près, et attaque DDoS sur le site sera arrêté Nakorn. En tant que protecteur technique peut agir petit serveur distinct, visant à contrer les petites et moyennes attaque DDoS.

Cette solution est idéale pour les petites et moyennes entreprises. Pour les grandes entreprises, les entreprises et les organismes gouvernementaux, il existe des systèmes matériels entiers pour faire face à des attaques DDoS, qui, avec le prix élevé, ont d'excellentes caractéristiques de sécurité.

filtration

filtrage et blocage prudent du trafic entrant non seulement de réduire la probabilité d'attaques. Dans certains cas, attaque DDoS sur le serveur peut être complètement exclue.

deux méthodes de base pour filtrer le trafic peuvent être identifiés – pare-feu et des listes de routage complètes.

Filtration à l'aide de listes (ACL) vous permet de filtrer les protocoles mineurs, sans casser le travail TCP et non abaisser la vitesse d'accès à la ressource protégée. Cependant, si les pirates utilisent les réseaux de zombies ou des requêtes à haute fréquence, le processus sera inefficace.

Pare – feux sont une bien meilleure protection contre les attaques DDoS, mais leur seul inconvénient est qu'ils ne sont destinés à des réseaux privés et non commerciaux.

miroir

L'essence de cette méthode est de rediriger tout le trafic entrant sur le dos de l'attaquant. Cela peut être fait grâce à un serveur puissant et des professionnels compétents qui sont redirect non seulement le trafic, mais aussi être en mesure de désactiver l'équipement attaquant.

La méthode ne fonctionnera pas s'il y a des erreurs dans les services système, les codes logiciels et autres applications de réseau.

analyse de vulnérabilité

Ce type de protection vise à corriger les exploits, la correction de bugs dans les applications Web et des systèmes, ainsi que d'autres services chargés de trafic réseau. La méthode est inutile contre les attaques d'inondation, dans quelle direction il est sur ces vulnérabilités.

ressources modernes

100% protection garantie cette méthode ne peut pas. Mais il vous permet de réaliser plus efficacement d'autres activités (ou un ensemble de celui-ci) pour prévenir les attaques DDoS.

Les systèmes de distribution et des ressources

Duplication des ressources et des systèmes de distribution permettent aux utilisateurs de travailler avec vos données, même si à ce stade de votre serveur est effectué attaque DDoS. différents serveurs ou équipements de réseau peuvent être utilisés pour la distribution, ainsi que des services est recommandé de séparer physiquement les différents systèmes de sauvegarde (centres de données).

Cette méthode de protection est le plus efficace à ce jour, à condition que le droit a été créé la conception architecturale.

évasion

La principale caractéristique de cette méthode est le retrait et la séparation de l'objet attaqué (nom de domaine ou adresse IP), t. E. Toutes les ressources d'exploitation qui sont sur le même site devraient être divisés et disposés sur le côté des adresses réseau, ou même dans un autre pays. Cela permettra de survivre toute attaque et de garder la structure informatique interne.

Services pour la protection contre les attaques DDoS

Dire tout au sujet du fléau de DDoS-attaque (ce qu'il est et comment le combattre), nous pouvons enfin donner un bon conseil. Trop de grandes entreprises offrent leurs services pour la prévention et le traitement de ces attaques. En fait, ces entreprises utilisent une série de mesures et une variété de mécanismes pour protéger votre entreprise contre la plupart des attaques DDoS. On y travaille professionnels et experts dans leur domaine, donc si vous vous souciez de votre vie, le meilleur (mais pas pas cher) option serait de faire appel à l'une de ces sociétés.

Comment est l'attaque DDoS avec leurs propres mains

Conscient, en vaut deux – un principe sûr. Mais rappelez-vous qu'une organisation délibérée des attaques DDoS, seul ou dans un groupe de personnes – une infraction pénale, donc ce document est fourni à titre indicatif.

Les responsables informatiques américains pour prévenir les menaces a mis au point un programme pour tester la résistance au stress des serveurs et la possibilité d'attaques DDoS par des pirates, suivi par l'élimination de l'attaque.

Bien entendu, l'esprit « à chaud » tourné ces armes contre les développeurs eux-mêmes et contre ce qu'ils se sont battus. Le nom de code du produit – LOIC. Ce logiciel est disponible gratuitement et, en principe, est interdit par la loi.

L'interface et la fonctionnalité du programme est assez simple, il peut bénéficier toute personne intéressée à une attaque DDoS.

Comment tout faire moi-même? Les lignes de l'interface assez pour entrer dans le sacrifice IP, puis définissez les protocoles TCP et UDP flux et le nombre de demandes. Le tour est joué – l'attaque a commencé après avoir appuyé sur le bouton chéri!

Les ressources sérieuses, bien sûr, ne souffriront pas de ce logiciel, mais peuvent éprouver quelques problèmes mineurs.