ACS – est … le contrôle d'accès

Contrôle d'accès (ACS) – un élément obligatoire d'un système de sécurité intégré, et une partie intégrante du bureau moderne système de gestion électronique de documents ou d'un système de climatisation.

Et cela se justifie pleinement, car il vous permet de surveiller les entrants et sortants, qui protège efficacement l'objet de pénétrer sur son territoire des personnes indésirables. Il permet de distinguer entre le passage des visiteurs et des employés chargés des locaux de l'entreprise.

Et cela se justifie pleinement, car il vous permet de surveiller les entrants et sortants, qui protège efficacement l'objet de pénétrer sur son territoire des personnes indésirables. Il permet de distinguer entre le passage des visiteurs et des employés chargés des locaux de l'entreprise.

Il est souvent intégré dans un système de sécurité commune, et il interagit avec la surveillance vidéo et d'alarme. En outre, un système de contrôle d'accès avancé apporte le système d'enregistrement du temps de travail. Cela vous permet de contrôler le moment de l'arrivée des travailleurs et leurs soins. Ce qui ne peut qu'accroître la discipline dans l'entreprise.

Les principaux éléments du système de contrôle d'accès

Les fabricants produisant des équipements ACS, un grand nombre. Cependant, ses éléments de base restent inchangés: le contrôleur, les identifiants de lecteurs eux-mêmes identifiants personnels, dispositif de verrouillage et d'alignement.

ID personnel (carte, différents badges, porte-clés)

Délivré à chaque employé et sert de laissez-passer pour qu'il puisse obtenir sur le territoire de l'entreprise. Dans chacune de ces cartes enregistrées code unique extrait lors du contact avec le dispositif de lecture. Ensuite, le code personnel est analysé par le contrôleur ACS. Et si elle répond aux critères d'admission, un signal automatique est envoyé au dispositif de verrouillage, ouvre la porte, la barrière se lève, le tourniquet est débloqué. Les protocoles de communication dans l'identifiant personnel et le lecteur peut varier, et l'organisation du projet doit tenir compte. En Russie, le protocole largement utilisé Mifare, Em-marine.

Délivré à chaque employé et sert de laissez-passer pour qu'il puisse obtenir sur le territoire de l'entreprise. Dans chacune de ces cartes enregistrées code unique extrait lors du contact avec le dispositif de lecture. Ensuite, le code personnel est analysé par le contrôleur ACS. Et si elle répond aux critères d'admission, un signal automatique est envoyé au dispositif de verrouillage, ouvre la porte, la barrière se lève, le tourniquet est débloqué. Les protocoles de communication dans l'identifiant personnel et le lecteur peut varier, et l'organisation du projet doit tenir compte. En Russie, le protocole largement utilisé Mifare, Em-marine.

lecteur

Responsable de l'extraction d'informations à partir du support de code et le transfert de son contrôleur. Le choix du lecteur, en plus des paramètres techniques encore déterminés et la salle intérieure où l'installation sera effectuée.

contrôleur

L'élément principal de l'ACS. Ceci est la performance et la fiabilité des composants qui affectera profondément l'ensemble du fonctionnement du système. Si la tâche est de trouver un contrôleur qui ne fonctionne pas en conjonction avec un ordinateur, vous devez faire attention aux caractéristiques suivantes:

L'élément principal de l'ACS. Ceci est la performance et la fiabilité des composants qui affectera profondément l'ensemble du fonctionnement du système. Si la tâche est de trouver un contrôleur qui ne fonctionne pas en conjonction avec un ordinateur, vous devez faire attention aux caractéristiques suivantes:

- La quantité d'événements contrôlés.

- La présence de l'horloge interne.

- Le nombre maximum d'utilisateurs.

- Prise en charge des règles programmables et autres.

matcher

Il est utilisé pour connecter le contrôleur (ou plus) à un serveur ou un ordinateur de bureau. Parfois, ce dispositif est intégré dans le contrôleur d'accès.

Dispositif de verrouillage

Serrures, électromagnétiques et électromécaniques, des tourniquets, des barrières, des portes, porte. Dispositif de sélection pour le blocage est effectuée sur la base des exigences spécifiques et la nature de l'objet.

Le principe de fonctionnement de l'ACS

Ce système a une configuration différente. Le plus simple – est conçue pour une porte, sérieux – sont en mesure de contrôler l'accès aux banques, les usines et les grandes entreprises. interphone normal – est un exemple d'un simple contrôle d'accès.

Ce système a une configuration différente. Le plus simple – est conçue pour une porte, sérieux – sont en mesure de contrôler l'accès aux banques, les usines et les grandes entreprises. interphone normal – est un exemple d'un simple contrôle d'accès.

Le contrôle d'accès est effectuée selon ce principe. A l'entrée de l'organisation, à l'entrée des espaces clos sur les portes des bureaux installés des moyens de contrôle d'accès: serrure électromagnétique, tourniquet, ou similaire, et le lecteur .. Ces dispositifs sont reliés au dispositif de commande. Il reçoit et traite les informations reçues des identifiants personnels et commande les actionneurs.

Chaque employé avec un identifiant personnel, qui sert de carte d'accès sans contact ou tout autre type. Pour entrer sur le territoire de l'entreprise, l'employé doit apporter sa carte au lecteur, et le code de passe pour la chaîne décrit précédemment. Le contrôleur peut être programmé pour accéder à certains intervalles de temps (de 8h00 à 17h00), ou de passer des employés dans certains locaux. Pour cette protection, il peut également être des capteurs connectés.

Tous les événements sur les mouvements à travers les points de contrôle sont enregistrées dans la mémoire de l'ACS. Cela permet en outre l'utilisation de ces données pour l'analyse du temps de travail pour les employés et obtenir des rapports de discipline du travail. Aide ces informations et enquêtes officielles.

Tous les événements sur les mouvements à travers les points de contrôle sont enregistrées dans la mémoire de l'ACS. Cela permet en outre l'utilisation de ces données pour l'analyse du temps de travail pour les employés et obtenir des rapports de discipline du travail. Aide ces informations et enquêtes officielles.

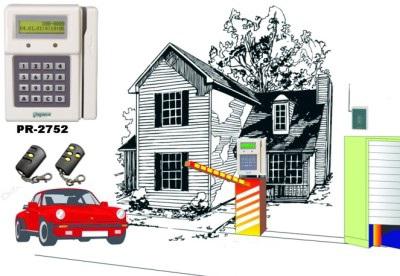

Installation ACS contribuera à exercer un contrôle sur les véhicules entrant. Dans ce cas, le conducteur doit être présenté lors de la saisie de votre identification personnelle pour ouvrir la porte.

Les types de contrôle d'accès

Classiquement, ils peuvent être divisés en systèmes autonomes et réseau.

idéal pour les petits bureaux autonomes et de petits immeubles. Ils ne sont pas connectés à l'ordinateur et est contrôlé par une carte maître ou cavaliers sur le contrôleur lui-même. Dans un grand et sites protégés moyennes d'installation ACS de ce type est rarement utilisé. L'exception est la commande à distance des locaux, ou comme un système de sauvegarde. ACS est installé système autonome sur la porte centrale et / ou aux sorties de secours.

Lors de la mise en œuvre d' un tel système de porte avec une capacité d'environ un millier de personnes équipés d' une serrure à combinaison ou un lecteur peut être un tourniquet ou une barrière. Dans un bureau modeste avec toute la seule porte peut être limitée à une unité de commande autonome qui est relié à la serrure électromécanique (électrovanne) et associé à un lecteur

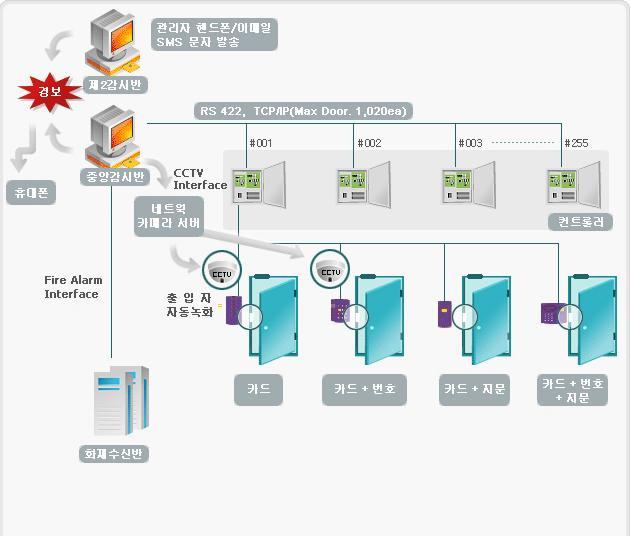

le contrôle d'accès au réseau ACS sont composés d'un ou plusieurs ordinateurs comme témoins. Ce PC surveille ce qui se passe à l'installation et contrôle leurs paramètres. Une telle construction est beaucoup plus souple et fonctionnelle. Ce contrôle d'accès au réseau sont très populaires sur les objets de toute complexité. Intégration avec le système de sécurité vidéo et permet une protection complète, sans frais supplémentaires.

Se connecter plusieurs ordinateurs à de grandes installations en raison du fait que l'un d'entre eux peut échouer. Ceci assure la continuité du service.

Le système de réseau avec le système de contrôle d'accès de base de données permet de déduire des statistiques détaillées sur l'identificateur particulier et son déplacement dans l'objet protégé. Vous pouvez voir quel genre de droits d'accès pour chaque employé.

Principales caractéristiques de l'ACS – Contrôle Eto'o et contrôle d'accès

Principales caractéristiques de l'ACS – Contrôle Eto'o et contrôle d'accès

La fonction principale. Elle permet aux employés de partager des droits d'accès et refusent de passer des personnes indésirables. L'organisation des dispositifs de contrôle pour verrouiller. Vous pouvez empêcher le passage du personnel le week-end et les jours fériés à la société, et après le poste de travail.

Collecte et livraison de statistiques

Collecte de contrôle de l'information et de contrôle d'accès est constant. Qui a traversé quel point et combien de fois. Pour chacun des employés peut obtenir l'information: heure d'arrivée / départ, tentative d'accès aux zones réglementées ou des locaux, en essayant de passer dans un temps interdit. Vous pouvez garder une trace d'un employé se déplace sur le territoire, il passe les lecteurs ACS. Toutes les violations disciplinaires identifiés peuvent être portées dans employé d' une entreprise privée et de la gestion des délinquants seront informés correctement.

les employés accèdent uniquement aux passages électroniques

Un employé en passant par le poste de contrôle, identifie la carte et l'écran de protection de l'écran peut afficher des informations sur l'employé et la photo aussi. Cela permettra d'éliminer la possibilité de pénétration de l'ID d'un autre. Les règles de réaction ACS peut bloquer ré-entrée par le poste de contrôle à l'entreprise sur un seul accès à la carte dans un court laps de temps.

Un employé en passant par le poste de contrôle, identifie la carte et l'écran de protection de l'écran peut afficher des informations sur l'employé et la photo aussi. Cela permettra d'éliminer la possibilité de pénétration de l'ID d'un autre. Les règles de réaction ACS peut bloquer ré-entrée par le poste de contrôle à l'entreprise sur un seul accès à la carte dans un court laps de temps.

temps de travail

ACS vous permet de garder les dossiers du temps de travail, en fonction des points d'arrivée et de départ du lieu de travail des personnes. Par conséquent, nous pouvons calculer le temps de travail total d'employés, en tenant compte des « pauses de fumée », déjeuners et autres. Au début de la journée de travail, il peut générer un rapport sur les travailleurs, n'a pas passé un poste de contrôle à l'heure indiquée, il révélera les retardataires ou les travaux non publiés. Par analogie, vous pouvez créer un rapport à la fin du quart de travail.

autonomie Temps

Equipé d'une alimentation ininterrompue, ACS ne cessera pas ses travaux à la panne de courant centralisée. En outre, en raison du contrôleur fonctionnel, il peut continuer à travailler et arrêter l'ordinateur de contrôle.

Protection en temps réel

Système de contrôle de gestion d' accès de contrôle d'accès permet de tirer et mettre sous la protection de certains locaux. Et vous pouvez obtenir des informations en temps réel à des situations d'urgence grâce à un organisé système de notification par les personnes responsables. En plus des événements d'alarme sont enregistrés dans une base de données qui vous permet d'afficher ces informations plus tard.

Agent de sécurité, en raison des fonds ACS peut, sans quitter le lieu de travail, de gérer les portes et les portes, déclencher des alarmes. Il suffit de le mettre dans le sol informatique plans du bâtiment et l' aménagement point de contrôle.

Gestion par Internet ou par téléphone mobile

Lorsqu'il est connecté à une administration de contrôle d'accès au réseau mondial permet de contrôler à distance le système et contrôler son fonctionnement.

L'intégration avec d'autres systèmes

Incendie, système d'alarme, surveillance vidéo est parfaitement intégré avec le système de contrôle d'accès. L'intégration avec la surveillance vidéo fournit un contrôle visuel de l'aire protégée. Et le plus tôt possible permet d'identifier, dans la mesure du possible d'identifier et de bloquer le contrevenant.

La combinaison avec alarme vous permet de définir une réponse commune à l'entrée non autorisée. Ainsi, vous pouvez trouver du travail dans la protection de la sirène au bureau, à la lumière d'une lampe ou d'alarme simplement verrouiller les portes dans la partie droite de l'entreprise.

Intégration avec l'alarme incendie est vital. Cela débloquera automatiquement tous les points de contrôle en cas d'incendie. Ce qui simplifiera considérablement l'évacuation des travailleurs dans la période critique.

Quelques mots sur la conception

Au cours du développement du projet, ACS devrait d'abord prendre en compte les limites imposées au nombre de passes, cartes. Nombre de passé doit être calculée en tenant compte de la croissance de l'entreprise, sinon vous risquez de vous retrouver dans une situation où le nombre d'employés atteint la valeur maximale pour le système et doivent changer pour une plus grande capacité. La solution optimale pour la conception – installation d'un système modulaire qui permet des mises à niveau ou l'expansion. Compte tenu du budget limité, il est utile d'envisager la possibilité d'intégration avec d'autres systèmes de contrôle d'accès, responsables de la sécurité. Sur les avantages de cette combinaison ont été décrits ci-dessus. Effacer ceux-ci. le travail va aider les concepteurs à créer un tel système, qui est nécessaire pour le client. Un projet bien composé, à son tour, facilitera grandement le travail de l'installateur. Et mieux lorsqu'ils sont engagés dans la conception et l'installation d'une entreprise. Elle peut ramasser et de l'entretien à l'avenir.