IEC 61850: Forums et les avantages de la norme

Avec le développement des technologies numériques dans le côté ne sont pas restés et les fabricants d'équipements électriques. Malgré la présence de la classification internationale de l'ISO, en russe, il a été développé sa propre norme CEI 61850, est responsable du système et sous-stations réseau.

Un peu d'histoire

Développement de la technologie informatique n'a pas été épargnée par les systèmes de gestion du réseau électrique. Généralement accepté aujourd'hui la norme IEC 61850 a été introduit en 2003, bien que les tentatives d'introduire sur ce système base étaient de retour dans les années 60 du siècle dernier.

Son essence se résume à l'utilisation de protocoles spéciaux, le contrôle des réseaux électriques. Basé sur eux maintenant, et fait le suivi du fonctionnement de ce type de réseaux.

Si la mise à niveau Centrée auparavant exclusivement les systèmes informatiques qui contrôlent l'énergie électrique, avec la mise en place des règles, des normes, des protocoles IEC 61850, la situation a changé. La tâche principale des clients a commencé à fournir une surveillance pour la détection rapide des dysfonctionnements de l'appareil.

protocole IEC 61850 et ses analogues

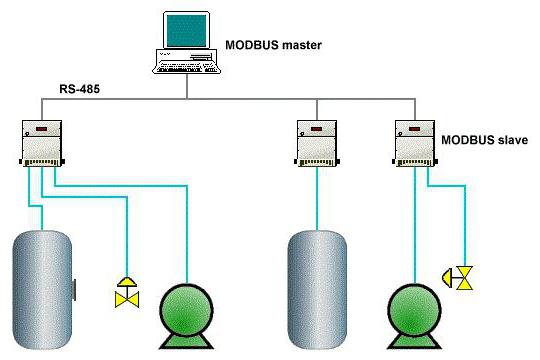

le protocole lui-même a commencé plus activement à utiliser dans les milieu des années 80. Alors que les premières versions d'essai de modification utilisées CEI 61850-1, CEI 60870-5 versions 101, 103 et 104, DNP3 et Modbus, qui se sont révélés être tout à fait intenable.

Et que le développement initial a constitué la base du protocole moderne UCA2, qui est au milieu des années 90 a été utilisé avec succès en Europe occidentale.

Comment ça marche

En ce qui concerne la question du fonctionnement, devrait expliquer ce que le protocole CEI 61850, pour les « nuls » (les gens qui comprennent que les bases de travail et la compréhension des principes de la communication avec les ordinateurs).

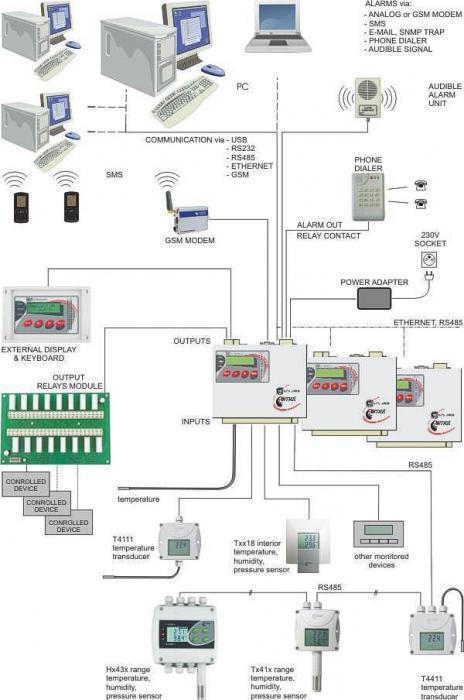

Le fait est que, à la sous-station ou une centrale électrique installée puce de microprocesseur qui peut transmettre des données sur l'état de l'ensemble du système directement au terminal central, la réalisation de la commande de base.

Le transfert de données, ce qui implique GOST R IEC 61850 via la connexion haut débit. Grosso modo, la puce produite liaison au réseau local le plus proche.

Un système d'acquisition de données DAS (Data Acquisition System) utilise au moins un transfert de 64 bits, avec le respectif des algorithmes de chiffrement base de données.

Mais, comme le montre la pratique, et ces systèmes sont très vulnérables. Nous avons regardé des films américains, lorsque dans une scène est coupée alimentation du bloc entier? Ca y est! Gestion du réseau d'électricité sur la base CEI 61850 peut être coordonnée à partir d'une source externe (ci-après, on comprendra pourquoi). En attendant, considérons les exigences du système de base.

Norme R IEC 61850: exigences pour les systèmes de communication

Si, auparavant, il a été entendu que le signal doit se livrer à l'aide de la ligne téléphonique, les installations de communication a fait un bond en avant. puces intégrées sont capables de fournir une transmission à 64 Mbps, en étant complètement indépendant des fournisseurs de service est standard.

Si l'on considère la norme CEI 61850 pour les « mannequins », l'explication est assez simple: la puissance de la puce utilise un protocole de transfert de données propriétaire, plutôt que la norme TCP / IP classique. Mais ce n'est pas tout.

La norme est elle-même les données CEI 61850 avec des connexions sécurisées. En d'autres termes, la connexion à Internet, les réseaux sans fil, et ainsi de suite. E. Faire une manière spécifique. Dans les paramètres, en règle générale, utiliser le serveur proxy, car il est tel (bien que virtuel) sont les plus sûres.

La portée totale de la

Il est clair que, selon les exigences qui expose la norme CEI 61850, pour installer l'équipement de ce type dans la cabine habituelle du transformateur ne fonctionne pas (puce il n'y a tout simplement pas de place).

Faire fonctionner un tel dispositif sera pas non plus du tout désir. Il a besoin d'un système d'entrée / de sortie initiale minimum BIOS apparente, ainsi que le modèle de communication de transmission de données correspondant (sans fil, connexion filaire et donc sécurisé. D.).

Mais au centre de contrôle du réseau électrique générale ou locale, vous pouvez accéder à presque toutes les fonctions du pouvoir. À titre d'exemple, mais pas le meilleur, nous pouvons réduire le film « noyau de la Terre» (The Core), lorsqu'un pirate empêche la destruction de notre planète par une source de déstabilisation énergétique fournissant la « promotion de la variante de rechange » du noyau de la Terre.

Mais cela est une pure fantaisie, peut-être même une confirmation virtuelle de la CEI 61850 exigences (bien que cela ne soit pas explicitement indiqué). Néanmoins, même CEI 61850 l'émulation la plus primitive semble de cette façon. Mais combien d'accidents auraient pu être évités?

La même quatrième unité de la centrale nucléaire de Tchernobyl, si elle était des outils de diagnostic établi conformes à la norme IEC 61850-1 au moins, peut-être, n'aurait pas explosé. Et nous ne pouvons récolter les fruits de ce qui est arrivé en 1986.

Radiation – elle est telle que les actes secrets. Dans les premiers jours, des mois ou des années de symptômes de la maladie de rayonnement peuvent ne pas se manifester, sans parler de la demi-vie de l'uranium et du plutonium pour aujourd'hui, peu de gens prêtent attention. Mais l'intégration des mêmes compteurs Geiger dans la centrale pourrait réduire considérablement le risque de rester dans ce domaine. Par ailleurs, le protocole lui-même permet de transférer ces données au complexe impliqué logiciel et matériel.

Les méthodes de modélisation et de conversion des protocoles réels

Pour la compréhension plus simple de la façon dont cela fonctionne, par exemple, la norme IEC 61850-9-2, il faut dire qu'aucun du fil de fer ne peut pas déterminer la direction des données transmises. -À-dire ont besoin d'un relais approprié capable de transmettre les données d'état du système, et crypté.

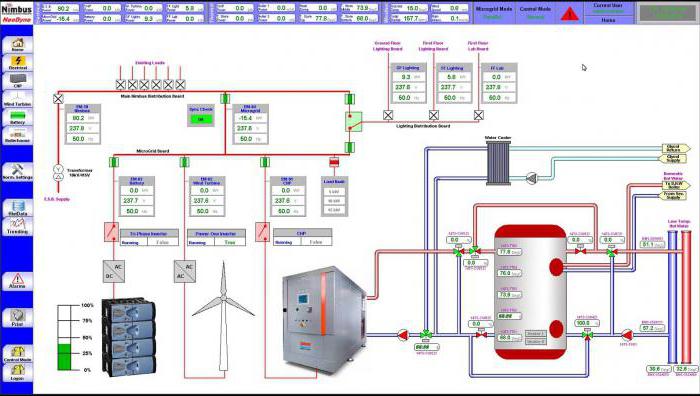

Recevoir le signal, il se trouve, il est assez simple. Mais maintenant qu'il a été lu et décodé par le récepteur, aura à transpirer. En fait, pour décoder le signal entrant, par exemple, sur la base de la CEI 61850-2 au besoin primaire de niveau à utiliser les systèmes d'imagerie tels que SCADA et P3A.

Mais compte tenu du fait que ce système utilise une installation de communication filaire, les protocoles de base sont considérés comme GOOSE et MMS (à ne pas confondre avec la messagerie mobile). Cette conversion produit 61850-8 IEC standard en utilisant les premiers MMS successifs, puis GOOSE, ce qui permet en fin de compte pour l'affichage des technologies de l'information P3A.

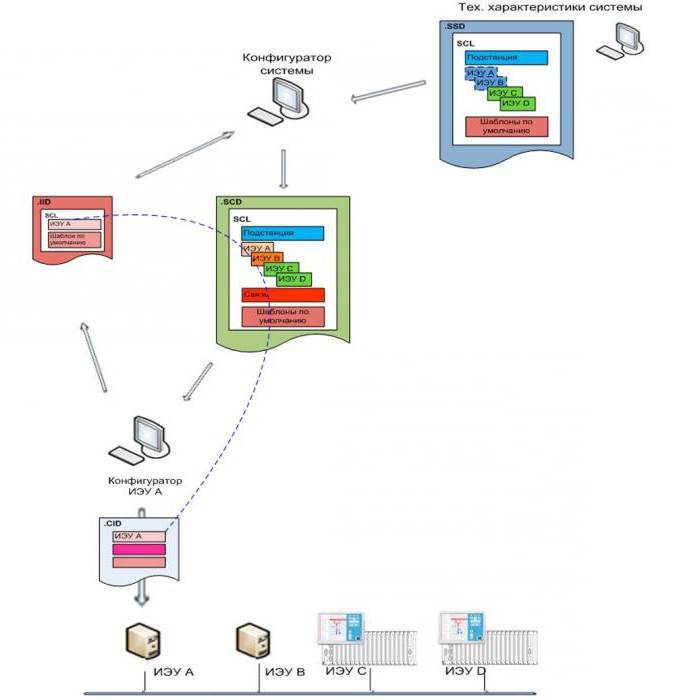

Les principaux types de configuration de sous-station

Toute station qui utilise ce protocole doit avoir au moins un ensemble minimal d'outils pour la transmission de données. Tout d'abord, il concerne les dispositifs les plus physiques connectés au réseau. D'autre part, dans chacune de ces unités doit être un ou plusieurs modules logiques.

Dans ce cas, l'appareil lui-même est capable d'exécuter la fonction d'un moyeu, une passerelle, ou même une sorte d'intermédiaire pour la transmission de l'information. Eux-mêmes en tant que noeuds logiques ont une focalisation étroite et est divisée en les classes suivantes:

- « A » – systèmes de contrôle automatique;

- "M" – système de mesure;

- "C" – Contrôle de télémétrie;

- «G» – modules de fonctions et des réglages;

- «I» – mettre en place des moyens de communication et les méthodes utilisées archivage des données;

- «L» – modules logiques et les composants du système;

- «P» – la protection;

- «R» – les composants de protection associés;

- «S» – capteurs;

- «T» – transformateurs, compteurs;

- «X» – appareillage bloc pôles;

- «Y» – transformateurs de puissance de type;

- «Z» – tout le reste ne sont pas inclus dans les catégories ci-dessus.

On croit que le protocole CEI 61850-8-1, par exemple, est en mesure d'assurer une utilisation moindre des fils ou des câbles, qui, bien sûr, ont un effet positif sur la facilité de configuration de l'équipement. Mais le principal problème, il se trouve, est que tous les gestionnaires sont en mesure de traiter les données reçues, même en présence de progiciels appropriés. On espère que c'est un problème temporaire.

logiciel d'application

Néanmoins, même dans une situation d'incompréhension des principes physiques de ce type d'émulation de programmes d'action IEC 61850 peut être effectuée dans tout système d'exploitation (même mobile).

On croit que le personnel ou les intégrateurs d'exploitation passent beaucoup moins de temps sur le traitement des données provenant de la sous-station. L'architecture de ces applications intuitives, l'interface est simple, comme tout le traitement est seulement l'introduction de données localisées avec la livraison automatique ultérieure des résultats.

L'inconvénient de ces systèmes peut être attribuée peut-être que l'équipement P3A de surfacturations (systèmes à base de microprocesseurs). D'où l'impossibilité de son application de masse.

application pratique

Avant cela, tout ce qui précède en ce qui concerne le protocole CEI 61850 ne concernait que des informations théoriques. Comment ça marche dans la pratique?

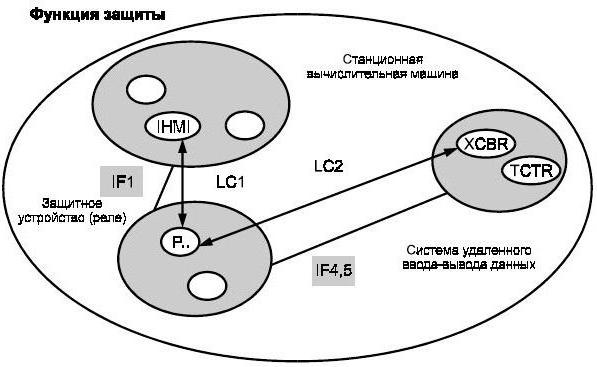

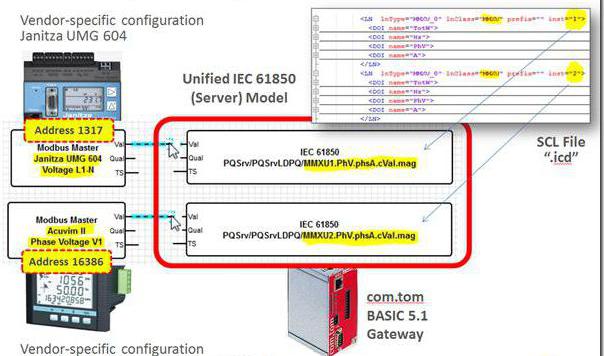

Supposons que nous ayons un système de propulsion (sous-station) avec bloc d'alimentation à trois phases et deux entrées de mesure. Dans la détermination de l'unité logique standard utilisé MMXU nom. IEC 61850 peut être deux: MMXU1 et MMXU2. Chacun de ces noeuds pour faciliter l'identification peut également contenir un préfixe supplémentaire.

A titre d'exemple, le modèle sur la base du noeud XCBR. Il est identifié avec l'utilisation de certains des grands opérateurs:

- Loc – déterminer un emplacement local ou distant;

- OpCnt – Méthode de comptage des opérations effectuées (exécutées);

- Pos – l'opérateur en charge de l'emplacement et des paramètres similaires à Loc;

- BlkOpn – Verrouillage de commande d'ouverture du commutateur;

- BlkCls – commutateur de verrouillage;

- CBOpCap – mode de fonctionnement commutateur de sélection.

Une telle classification pour décrire les classes de données CDC est principalement appliquée dans les systèmes 7-3 modification. Cependant, même dans ce cas, la configuration basée sur l'utilisation de plusieurs caractéristiques (FC – limitations fonctionnelles, SPS – unité d'état de checkpoint, SV et ST – propriétés systèmes permutation, DC et EX – description et les paramètres de définition étendue).

En ce qui concerne la définition et la description de la chaîne logique de classe SPS comprend des propriétés stVal, qualité – q, et les paramètres de l'heure actuelle – t.

Ainsi, la transformation est réalisée sur des données de la technologie de connexion Ethernet et le protocole TCP / IP directement à la variable objet MMS, qui ne seraient identifiés plus tard avec le nom attribué, ce qui se traduit par une valeur réelle de toute cause à cet indice de temps.

Par ailleurs, le protocole IEC 61850 est une simple généralisée et même un modèle abstrait. Mais sur la base il a fait la description de la structure d'un élément du système d'alimentation, ce qui permet aux puces de microprocesseur identifient exactement chaque appareil impliqué dans ce domaine, y compris ceux qui utilisent des technologies d'économie d'énergie.

En théorie, le format de protocole peut être converti en tout type de données, en fonction des MMS et des normes de l'ISO 9506. Mais pourquoi, alors, a été choisi directeur de la norme IEC 61850?

Il est associé exclusivement à la fiabilité des paramètres et un processus facile avec l'attribution des noms complexes ou des modèles de service.

Un tel processus sans le protocole d'intervention MMS est de main-d'œuvre, même dans la formation de ces demandes « lecture-écriture-déclaration ». Non, bien sûr vous pouvez faire une conversion de ce type, même pour l'architecture UCA. Mais, comme le montre la pratique, il est l'application de la CEI 61850 vous permet de le faire sans trop d'effort et les coûts de temps.

Les questions de vérification des données

Toutefois, ce système ne se limite pas à la remise. En fait, les systèmes de microprocesseurs embarqués peuvent échanger des données non seulement dans les stations et les systèmes de contrôle central. Ils peuvent traiter des données ainsi que l'équipement approprié.

Exemple simple: la puce électronique envoie l'ampérage ou de la tension dans le secteur responsable. En conséquence, tout autre sous-système sur la base de la chute de tension peut activer ou désactiver le système d'alimentation électrique supplémentaire. Tout cela est basé sur les lois classiques de la physique et le génie électrique, cependant, il dépend du courant. Par exemple, nous avons une tension standard de 220 V. En Europe – 230 V.

Si vous regardez les critères des écarts, dans l'ex-URSS est de +/- 15%, tandis que dans les pays européens développés, il ne dépasse pas 5%. Il est donc pas surprenant que l'équipement de marque occidental ne vient seulement à cause des surtensions.

Et sans doute pas nécessaire de dire que beaucoup d'entre nous regardent dans la structure de la cour sous la forme d'un poste de transformation, construit dans les jours de l'Union soviétique. Pensez-vous qu'il peut y avoir un jeu de puces d'ordinateur ou connecter les câbles pour obtenir des informations sur l'état du transformateur? Voici ce que ce n'est pas!

Les nouveaux systèmes basés sur le permis norme CEI 61850 un contrôle complet de tous les paramètres, mais il est évident qu'il ne peut pas la généralisation des services appropriés Repousse comme « les ventes d'électricité » dans les conditions d'engagement des protocoles de couche.

Il n'y a rien d'étonnant à cela. Les entreprises qui distribuent de l'électricité chez les consommateurs peuvent simplement perdre des bénéfices ou des avantages sur le marché.

au lieu résultat

En général, le protocole d'une part, est simple, mais de l'autre – est très difficile. Le problème est même pas le fait que jusqu'à ce jour, aucun logiciel approprié, et que l'ensemble du système de contrôle de l'énergie électrique, héritée de l'Union soviétique, cela est tout simplement pas préparé. Et si vous prenez en compte la faible qualification du personnel, la question ne peut être que quelqu'un est capable de contrôler ou d'éliminer le problème en temps opportun. Nous avons tous les deux fait? Le problème? Désexcite le quartier. Voilà tout.

Mais l'application de cette norme pour éviter ce genre de situation, sans parler de toutes sortes de délestages.

Ainsi, nous ne pouvons tirer une conclusion. Que l'utilisateur final a l'utilisation de la CEI 61850? Dans le sens le plus simple – est une alimentation sans interruption de l'absence de panne de courant. Notez que si le terminal d'ordinateur ou ordinateur portable n'est pas fourni l'utilisation d'un régulateur d'alimentation sans coupure ou tension, chute ou saut peut déclencher l'arrêt immédiat du système. Bon, si vous devez restaurer au niveau du logiciel. Et si vous brûlerez des bandes de RAM ou un disque tombe en panne, alors que faire?

Ceci, bien sûr, est un sujet distinct pour l'étude, mais les normes elles-mêmes, est maintenant utilisé dans les centrales électriques CORRESPONDANTS « fer » et le diagnostic de logiciels sont capables de contrôler tous les paramètres des réseaux, ce qui empêche la situation avec l'avènement des défaillances critiques qui peuvent entraîner non seulement des dommages aux appareils ménagers mais à la défaillance de l'ensemble du circuit électrique domestique (il est connu, est conçu pour pas plus de 2 kW à une tension standard de 220 V). Par conséquent, en même temps, y compris un réfrigérateur, machine à laver ou chaudière à eau pour chauffer l'eau, pensez à cent fois plus que justifiée.

Si la version des données de protocole impliqué, les paramètres du sous-système seront automatiquement appliqués. Et dans le plus grand degré il concerne le déclenchement du même fusible 16 Ampères, que les résidents de maisons de 9 étages établissent parfois leur propre, sans passer par le service, est responsable. Mais le prix de la question, il se trouve, est beaucoup plus élevé, car il permet de contourner certaines des limites associées à la norme mentionnée ci-dessus et son règlement d'application.