Comment contourner un des sites bloqués? Sites à exclure en Russie

Depuis le printemps 2014 en Russie, la Loi sur la censure sur Internet a commencé, ce qui autorise un certain nombre de départements sans décision judiciaire de bloquer les pages Web individuelles et les sites entiers. Pour le moment, l'accès à des dizaines de ressources d'information est fermé sur le territoire de la Fédération de Russie. Mais immédiatement après l'adoption de cette loi, il y avait aussi des façons de contourner le blocage des sites. On leur a offert beaucoup: de simples, accessibles à tout utilisateur, à des complexes techniquement complexes, mais en donnant des bonus supplémentaires.

Services Google

Vous pouvez également afficher des sites interdits à l'aide de certains services Google. Si vous allez sur la page du traducteur Google, insérez un lien vers la page bloquée dans la fenêtre de transfert et appuyez sur la touche Entrée, puis la page nécessaire s'ouvre. Pour l'affichage correct du contenu, il est souhaitable de sélectionner la méthode de visualisation "Original".

Vous pouvez également utiliser "Google" -cache. Pour ce faire, ouvrez simplement la page d'accueil Google et copiez le lien souhaité dans la zone de recherche, en ajoutant "cache:" à la gauche sans les guillemets, puis appuyez sur Entrée.

Un grave inconvénient de cette méthode est l'incapacité de visualiser les images bloquées, ainsi que le contenu interactif des sites. Si le réseau social fait soudainement apparaître des réseaux sociaux et que la question est de savoir comment contourner le blocage "VKontakte", par exemple, les services de Google ne seront pas utiles ici. Ils ne conviennent que pour visualiser du texte sur des pages statiques.

Navigateur Opera en mode turbo

Le moyen le plus simple de visiter les sites interdits en Russie est de permettre le mode turbo dans le navigateur Opera. Dans ce cas, le trafic ne sera pas directement, mais à travers le serveur Opera. Initialement, cette technologie a été créée pour accélérer le chargement des pages Web et pour économiser du trafic, mais elle a également été efficace pour surmonter la censure. Les versions mobiles d'Opera et de Chrome prennent également en charge le mode turbo.

Les inconvénients de cette méthode comprennent le fait que le mode turbo ne cache pas l'adresse IP de l'utilisateur. En outre, la compression des images peut dégrader leur qualité.

Il existe un mode turbo et un navigateur Yandex, mais pour des raisons évidentes, il est peu probable qu'il soit efficace en tant qu'instrument de lutte contre les restrictions de censure.

Anonymis

Les anonymis sont des sites Web spécialisés conçus, comme vous pouvez le deviner à partir du nom, pour la navigation anonyme. Avec leur aide, vous pouvez également contourner les sites de blocage ou accéder aux ressources Internet sur lesquelles vous avez été interdit. Certains anonymizers offrent également l'occasion de choisir le pays par lequel le trafic ira. Dans ce cas, le site auquel vous parlez vous emmènera pour un utilisateur de ce pays.

Le schéma de travail des anonymis est très simple. Il vous suffit d'accéder à un tel site et d'entrer l'adresse de la page souhaitée dans le champ sur le site.

Les anonymis peuvent dissimuler un danger: le propriétaire d'un tel service a la possibilité d'intercepter des données transmises par l'utilisateur, y compris les mots de passe de connexion des sites. Pour protéger vos données personnelles, il est recommandé d'utiliser des anonymis compatibles avec la fonctionnalité Secure Connection (SSL).

Un autre inconvénient de ces services est les bannières publicitaires. Cependant, il existe également des anonymis sans publicité.

Plugins de navigateur

Chrome et Firefox vous permettent d'installer des plug-ins supplémentaires qui étendent la fonctionnalité du navigateur. Il existe des plug-ins pour contourner la censure.

L'un des plug-ins les plus efficaces et les plus simples est Stealthy . Lorsque vous l'utilisez, cliquez simplement sur le bouton pour diriger le trafic via le serveur proxy. Lorsque le mode proxy est activé, l'icône du plugin sera verte lorsque désactivé – rouge.

Le plugin friGate est un peu plus compliqué à utiliser. Il ne dirige par le proxy que le trafic provenant des sites répertoriés sur sa liste. Le plug-in a une liste par défaut, ainsi que la possibilité d'y ajouter de nouveaux sites. L'avantage de cette extension est le taux élevé de transfert de données.

Il y avait déjà un plug-in, développé spécifiquement pour visiter exactement les ressources que Roscomnadzor a introduites dans sa "liste noire". Le blocage des sites par cette agence s'effectue par l'envoi d'adresses IP de fournisseurs Internet aux fournisseurs d'accès Internet, dont l'accès doit être fermé. Le plugin NoZapret recueille des données sur les adresses bloquées du site "Antizapret.info", puis, sur leur propre base, génère indépendamment une liste de sites qui seront ouverts via un proxy. Toutes les autres connexions seront effectuées directement. Ce plug-in est pratique car il ne nécessite pas de configuration manuelle et assure un chargement rapide des données.

Il convient de rappeler que l'utilisation de ces plug-ins ne fournit pas l'anonymat complet sur le Web, mais ne permet que de contourner les interdictions imposées par les autorités de chaque pays. De plus, comme dans le cas d'anonymizers, le propriétaire du serveur proxy par lequel le trafic passe peut, si désiré, intercepter les données personnelles des utilisateurs.

Torbrower

Tor est un réseau distribué qui offre aux utilisateurs un haut niveau d'anonymat. Il est presque impossible de suivre l'emplacement réel de celui qui vient sur le site via Tor, puisque le trafic passe sous forme cryptée à travers plusieurs nœuds.

Pour utiliser cette technologie, vous devez télécharger sur le site officiel et installer le jeu de navigateurs Tor . Il existe des options de navigateur pour les systèmes d'exploitation Windows, Mac OS et Linux. Le navigateur Tor pour la plate-forme Android s'appelle Orbot .

L'avantage d'utiliser "Torbrower" est qu'il permet à la fois de contourner le blocage des sites et de pratiquer le surf anonyme. La technologie Tor vous permet également de créer des sites cachés auxquels vous pouvez accéder uniquement via le réseau Tor. Vous trouverez plus de détails sur ces sites en visitant le Wiki caché – un répertoire de services cachés, qui n'est disponible que via Torbauzer.

Tor a également de sérieuses lacunes. Tout d'abord, c'est un faible taux de données. Le fait est que les nœuds de réseau sont pris en charge par les passionnés, de sorte que la bande passante des nœuds peut varier considérablement. Il est tout à fait naturel que le trafic passant par plusieurs nœuds aléatoires soit souvent assez lent.

Un autre danger est la possibilité de numériser le trafic par les hôtes des noeuds finaux, dont l'information est transmise, contrairement aux noeuds intermédiaires, sous une forme non cryptée. Afin d'éviter le vol de mots de passe, il devrait être possible de travailler avec les sites qui prennent en charge le protocole https.

VPN

Un réseau privé virtuel, ou VPN, est une technologie qui vous permet de sauter tout le trafic de toutes les applications via un serveur distant situé habituellement dans un autre pays. Dans ce cas, les données entre l'ordinateur de l'utilisateur et le serveur distant sont transmises sous une forme cryptée et ne peuvent pas être interceptées par le fournisseur.

La principale caractéristique de VPN est que tout le trafic passe par le serveur proxy. Si vous utilisez plusieurs navigateurs, vous n'avez pas besoin de configurer chacun d'eux séparément – le contournement des sites de blocage se fera automatiquement.

Il existe plusieurs variétés de VPN. Par conséquent, il n'est pas superflu d'élaborer leurs caractéristiques.

PPTP – ce protocole a été utilisé depuis longtemps. Il est pris en charge par toutes les plates-formes et systèmes d'exploitation populaires. Vous pouvez configurer le routeur pour transférer le trafic via ce type de VPN sans installer de logiciel supplémentaire. L'inconvénient de ce protocole n'est pas un chiffrement assez fiable. En outre, il peut y avoir des difficultés avec la connexion PPTP via un modem 3G.

L2TP est un protocole qui fournit uniquement des tunnels. Par conséquent, en règle générale, il est utilisé conjointement avec IPSec – ce bundle fournit également un cryptage. Toutefois, si vous ne vous souciez que de contourner le blocage des sites, le cryptage n'est pas nécessaire. Ce type de VPN ne nécessite pas non plus l'installation de logiciels spéciaux.

OpenVPN est le type le plus courant de réseaux privés virtuels. Fournit un cryptage fiable des informations transmises. Permet de surmonter les firewalls NAT et les entreprises lorsqu'ils sont correctement configurés. Pour travailler avec OpenVPN, vous devez installer un logiciel supplémentaire sur votre ordinateur.

La plupart des services VPN sont payés. Les VPN gratuits ont une limite sur la quantité de trafic envoyé et reçu, ou diffusent des annonces sur les pages consultées. La vitesse des services rémunérés est également, bien sûr, beaucoup plus élevée.

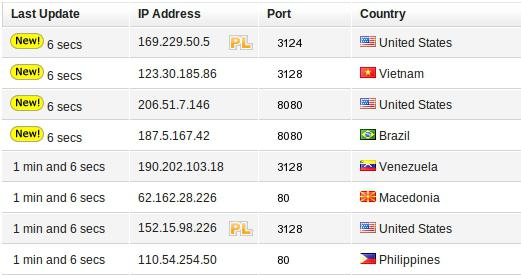

Proxies ouvertes

Sur Internet, il existe des sites où les listes actuelles de proxies ouvertes sont régulièrement publiées. Ils sont une liste d'adresses IP et de ports. Ces données doivent être entrées dans les paramètres réseau du navigateur, en choisissant préalablement le réglage manuel du proxy. De plus, il existe des plugins pour les navigateurs, qui simplifient le travail avec les listes de proxy.

Les proxies ouverts peuvent être anonymes ou transparentes. Si vous utilisez des proxies anonymes, les sites accessibles par l'utilisateur ne connaîtront pas sa véritable adresse IP et son emplacement. Lorsque vous utilisez des informations transparentes sur l'endroit où l'utilisateur quitte le réseau, restera ouvert. Mais en tout cas, le blocage des sites par le fournisseur sera surmonté avec succès.

L'utilisation de listes de proxy ouvertes est une façon plutôt évidente de contourner la censure. Il y a plusieurs raisons à cela.

- Tout d'abord, la vitesse de chargement des pages par des procurations publiques est habituellement très faible.

- Deuxièmement, ces proxies sont instables et se ferment rapidement.

- Troisièmement, les proxys ouverts peuvent être créés par des pirates informatiques pour collecter des mots de passe et d'autres informations personnelles d'utilisateurs sans méfiance.

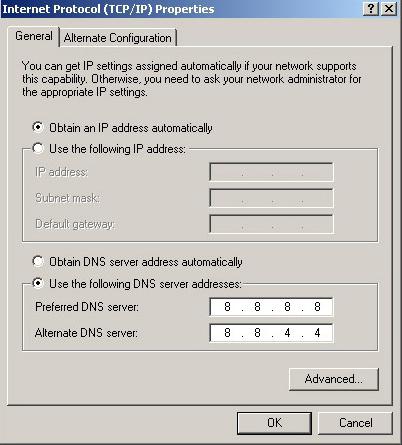

Serveurs DNS publics

Un autre moyen efficace de visiter librement les sites bloqués consiste à utiliser d'autres serveurs DNS publics. Par défaut, les demandes de ressources Internet sont traitées sur le serveur DNS du FAI. Et s'il existe un programme pour bloquer les sites inclus dans la liste noire, alors, au lieu du site banni, l'utilisateur affichera une page stub.

L'utilisation de serveurs DNS publics vous permet d'ignorer les verrous définis par le fournisseur. Pour commencer à utiliser cet outil, il suffit de changer les paramètres réseau du système d'exploitation une seule fois.

Le serveur alternatif le plus populaire d'aujourd'hui est Google Public DNS. Ses adresses primaires et secondaires pour les requêtes DNS sont:

- 8.8.8.8

- 8.8.4.4

Google, en plus de résoudre le problème de contournement du blocage des sites, promet également d'accélérer la navigation sur Internet et d'améliorer la protection des utilisateurs contre les fraudeurs d'ordinateur.

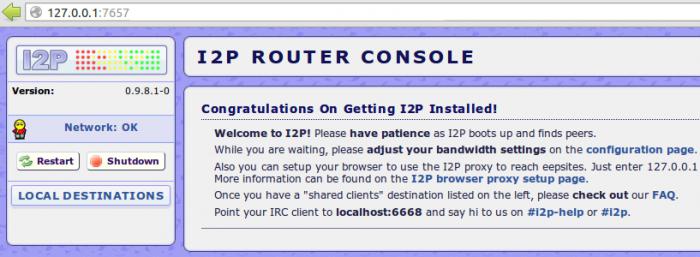

Réseau I2P

Le réseau I2P décentralisé est conçu pour protéger de manière fiable l'anonymat de l'utilisateur. Cette technologie est également appelée «Internet approfondi», car il existe des sites Web, des réseaux peer-to-peer, des messagers et d'autres services dans le réseau I2P qui sont techniquement impossibles à censurer. L'invulnérabilité du réseau est assurée par un cryptage et un tunnel de tous les trafics internes. Le programme client traite non seulement les informations demandées par l'utilisateur, mais sert également de noeud intermédiaire pour le trafic de transit d'autres participants du réseau. En conséquence, ni le fournisseur ni les autorités de surveillance de l'État ne peuvent suivre le destinataire final des paquets cryptés.

La censure croissante sur Internet en Russie a déjà conduit au fait que certains sites populaires ont acquis des miroirs dans le réseau I2P. Un exemple est la bibliothèque gratuite "Flibusta", qui a ouvert des sites dans I2P et Tor.

Une autre possibilité de visiter des sites interdits en Russie avec l'aide d'I2P est l'utilisation de passerelles d'un réseau anonyme vers un Internet régulier. Un inconvénient grave de ces passerelles est la très faible vitesse de téléchargement des sites. On s'attend à ce que, à mesure que le nombre d'utilisateurs I2P augmente, le taux de transfert de données augmentera aussi bien au sein du réseau que lors de l'échange de données avec l'Internet externe.

SSH Tunneling

Si vous avez votre propre serveur situé en dehors de la Russie, vous pouvez résoudre le problème de contournement du verrouillage du fournisseur en utilisant le tunneling SSH. Le serveur distant dans ce cas est utilisé comme proxy SOCKS normal.

Pour utiliser cette méthode, il n'est pas nécessaire d'acheter ou de louer un serveur étranger pour un bail à long terme. Vous pouvez recourir aux services d'Amazon EC2, qui vous permet d'utiliser un serveur dédié en mode horaire au prix de trois cents par heure.

Le réglage du tunnel sur un serveur distant est facile. Il suffit d'entrer la commande suivante via la console:

Ssh -D localhost: port username @ adresse_serveur

Où:

- Port – port ouvert sur votre ordinateur;

- Le nom d'utilisateur est votre connexion sur le serveur distant;

- Server_name est l'hôte du serveur distant.

Ensuite, dans les paramètres réseau du navigateur, vous devez choisir d'utiliser le proxy SOCKS et spécifier le port requis et localhost comme adresse.

Autres façons

L'arsenal de méthodes pour contourner les verrous est tellement large qu'une description détaillée de chacun d'entre eux peut prendre plus d'une douzaine de paragraphes. D'une manière ou d'une autre, tous se limitent au transfert de trafic via un serveur étranger, de sorte que la liste utilisée par le fournisseur russe pour bloquer les sites est inutile. Voici une courte liste des moyens les plus intéressants.

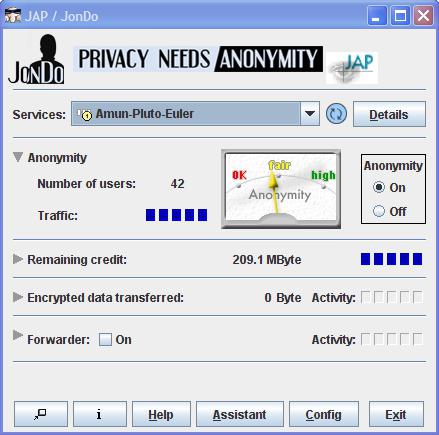

- JAP est un programme connu depuis longtemps pour fournir l'anonymat sur le Web. Passe le trafic à travers une chaîne de serveurs proxy. A un mode payant qui augmente la vitesse de la navigation.

- Ultrasurf est un projet développé en Chine pour contourner la censure de l'État. Nécessite une installation de logiciel. Par défaut, il est configuré pour utiliser le navigateur Internet Explorer.

- TunnelBear est une application payante pour les appareils mobiles. Utilise la technologie VPN. Dispose d'une version gratuite limitée à 500 mégaoctets de trafic par mois. Nécessite une personnalisation.

- Onion Pi est un périphérique portable qui dirige tout le trafic via le réseau Tor et distribue l'accès Wi-Fi. Permet l'accès anonyme à Internet à partir d'un ordinateur sur lequel aucun programme de navigation anonyme n'est installé. Cela peut être pratique si vous devez travailler avec quelqu'un d'autre ou un ordinateur d'affaires.

Autres perspectives

Évidemment, dans le cas où les utilisateurs commencent à contourner les restrictions imposées par l'Etat sur l'accès aux ressources Internet, les censeurs prendront des mesures supplémentaires pour assurer le blocage des sites interdits. Les méthodes de limitation de l'activité de réseau des citoyens peuvent être à la fois purement techniques et policières.

Les serveurs proxy les plus populaires et les points de sortie Tor peuvent être bloqués. Une interdiction de l'utilisation de VPN par des particuliers peut être introduite. Cependant, il est presque impossible de limiter l'utilisation de I2P et des produits comme le programme JAP. Les tunnels SSH resteront également un moyen fiable de contourner les interdictions.

La censure effective sur Internet n'est possible que dans le cas d'une déconnexion complète du pays à partir du World Wide Web, de la manière dont elle est mise en œuvre en Corée du Nord. Dans tous les autres cas, vous pouvez toujours trouver des moyens d'accéder aux informations dont vous avez besoin.