Qu'est-ce que les comptes brute?

Vous avez probablement entendu l'expression « comptes brute. » Mais, surtout, la notion de ne pas avoir ce qu'il voulait dire. Tout d' abord, disons que c'est des comptes d'utilisateurs dans les jeux, réseaux sociaux, etc. qui ont été minées illégalement, qui est cassé ou volé. Bien sûr, une telle brute comme il travaille à comprendre un peu dur, mais nous allons essayer de le faire. Mais d'abord, nous allons comprendre afin d'éviter de devenir la prochaine victime des pirates.

Qu'est-ce qu'une brute, et comment vous en protéger

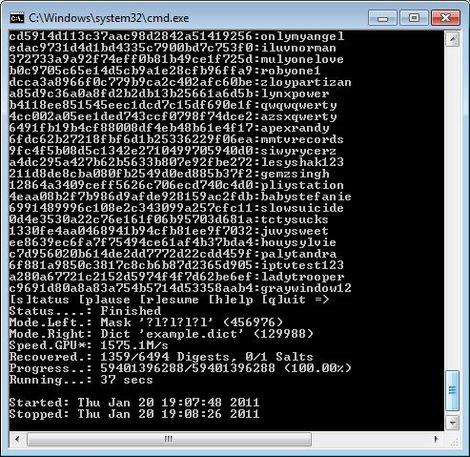

Donc, il y a un logiciel spécial qui permet à la méthode de sélection des combinaisons de chiffres et de lettres pour trouver le mot de passe correct aux connexions existantes, le courrier et ainsi de suite .. Bien sûr, dans de tels programmes ont un certain nombre de caractéristiques. Par exemple, le plus long et plus complexe le mot de passe, plus il sera sélectionné, tout peut aller si loin que Brutus échouera. En ce qui concerne le temps, beaucoup dépend du traitement du matériel électrique, connexion Internet. Ainsi, le processus peut durer de quelques minutes et serré à un jour ou plus.

Vous avez probablement eu déjà le temps de comprendre ce qu'est un compte brute. Quant à la protection, comme il est indiqué ci-dessus, il est souhaitable de définir un mot de passe qui est difficile à retenir. Par exemple, RKGJH4hKn2. Nous pouvons dire avec confiance qu'il va se fissurer tout à fait problématique. En outre, il convient de rappeler que, par exemple, un grand nombre des mêmes lettres ont pas d'effet, tout comme les chiffres. Tout doit être empêtré et mélangé, il est souhaitable d'alterner les lettres majuscules et minuscules.

Qu'est-ce qu'une base pour Brutus

Bien sûr, le programme ne fonctionnera pas s'il n'y a pas de données. Donc, s'il n'y a rien à choisir des mots de passe qui ne sera pas que. Base – un ensemble de mots de passe et les connexions. L'immensité de cette liste, plus les chances que le compte sera piraté. Tout dépend de quel type de combinaisons sont présents en elle, qui est, le lire et écrire, il est fait, mieux. Il convient également de noter que la base comprend non seulement les mots de passe, mais les noms d'utilisateur que la force brute, qui traduit en anglais signifie « force brute » peut prendre simultanément à la fois.

Il convient de noter que le fichier lui-même, dans lequel tous les enregistrements sont stockés, est assez grand. La durée minimale d'une combinaison – 3 lettres et de chiffres, maximum – 8-16, selon le programme et sa version. La sélection commence par la lettre « A » et se termine par la dernière lettre en anglais ou alphabets russe. C'est essentiellement toutes les informations sur la base de données, qui peut être utile pour vous.

Qui et pourquoi?

Cette question est difficile de répondre sans équivoque. Les gens pour diverses raisons tentent de percer dans les comptes. Il peut juste être amusant, le désir de lire les lettres des autres, envoyer des messages non valides, et ainsi de suite. N. La chose est qu'il est illégal. En outre, la brute peut être considéré comme un vrai vol, mais à répondre. Il est fortement recommandé de ne pas se livrer à de telles affaires, d'autant plus que parfois, il est une perte de temps.

Même si le compte a été compromise, il peut être rapidement et facilement récupéré. Surtout juste de le faire, si vous avez utilisé des données réelles lors de l'inscription. Quant à uchotok créé à la hâte, puis les ramener en arrière serait beaucoup plus difficile. Mais, comme le montre la pratique, les pirates de ces comptes ne sont pas appréciés. Il ne fait aucun sens de prendre de quiconque un compte ou post qui n'a rien utile, et ne nécessitent pas une fois de plus pour en parler.

Qui est impliqué dans la force brute?

Il ne sera pas superflu de dire que cela est fait par des pirates soi-disant. Tant pis pour les cambriolages à grande échelle. En gros, ces gens font de l'argent sur elle pour se nourrir et de le faire très habilement. Un circuit fonctionne comme suit. Avec l'aide de nom d'utilisateur choisi Brutus et mot de passe (un certain nombre), puis le tout en vrac pour la vente aux clients. Autrement dit, les pirates utilisent eux-mêmes ne pratiquement pas ce qu'ils ont illégalement, mais simplement le vendre. Mais qui est l'acheteur, demandez-vous?

Il pourrait être tout le monde. La seule chose que vous pouvez dire est qu'ils sont engagés dans l'achat d'un grand nombre de comptes. De plus, ces comptes sont vendus aux utilisateurs ordinaires, qui sont ensuite surpris qu'il est de retour à son ancien propriétaire. De même pour les systèmes de paiement de données personnelles (WebMoney, Qiwi). En outre, il est possible d'obtenir une certaine somme d'argent, ce compte peut être vendu, cela est particulièrement vrai dans les cas où il existe des certificats coûteux confirmant la compétence du propriétaire.

Un peu sur les serveurs proxy à la force brute

Tout pirate qui se respecte avant tout penser sur la façon de se protéger. Et comme ce qu'il fait est tout à fait illégale, il devrait accorder une attention particulière. Nous savons déjà que cette brute, et maintenant, je voudrais vous dire comment le serveur proxy. Il a laissé passer inaperçu pendant le piratage des comptes. En termes simples, l'adresse IP est inconnue. C'est la principale protection des personnes par effraction dans les comptes d'autres personnes.

Mais ce n'est pas tout. Une fois que le compte a été compromis, vous avez besoin d'aller là-dessus. Mais même avec le bon nom d'utilisateur et mot de passe, il est parfois pas facile à faire. Par exemple, en changeant l'adresse IP implique l'envoi d'un code de sécurité par courrier ou par téléphone, ce système a été utilisé avec succès par Valve, en particulier pour la protection de leur produit appelé Steam. Bien sûr, est devenu clair, qui est un proxy pour Brutus. Par conséquent, nous pouvons entrer dans un compte et ne causent absolument aucun soupçon qu'un crime rend parfait.

Quelques conseils utiles

Il ne faut pas répéter encore une fois que le mot de passe doit être long et complexe. Il est également recommandé de ne pas utiliser son propre compte dans des lieux publics ou au travail, où l'ordinateur ou un ordinateur portable peuvent profiter de tout le monde. Tout d'abord, un programme d'espionnage spécial peut être utilisé, qui se souvient qui appuie sur une touche, comme vous le savez, sera facile de calculer le mot de passe.

Mais ce n'est pas tout ce que vous devez savoir. Il est conseillé de ne pas stocker le mot de passe dans le navigateur, car il peut être intercepté. Il y a des comptes où l'entrée vient immédiatement sms avec le code de confirmation sur votre téléphone mobile. Par conséquent, s'il est venu, et vous avez eu rien à voir avec elle, puis changez votre mot de passe, et il est conseillé d'agir le plus rapidement possible.

Ce qui est différent du vérificateur brute?

Alors, laissez-nous maintenant, nous allons comprendre, quelle est la différence entre ces deux concepts. Donc, nous avons décidé que la force brute vous permet de choisir un login et mot de passe par parcourons simplement le dictionnaire (base de données). Prenons l'exemple pour briser le service postal. Par exemple, nous avons accès, et ce qu'il faut faire ensuite? En règle générale, sont intéressés par des informations sur les comptes dans les réseaux sociaux, jeux en ligne, les systèmes de paiement et ainsi de suite. N. Ainsi, le vérificateur vérifie votre mot de passe par e-mail que nous avons déjà, en coïncidence.

En termes simples, si elle est la même, comme celui qui est réglé sur « VKontakte », nous reconnaissons immédiatement. Nous pouvons conclure qu'il nous privera des maux de tête. Par conséquent, le processus est plus automatisé et ne nécessite que peu de notre participation. Maintenant, vous savez ce qu'est une brute et le vérificateur, et comment ces programmes fonctionnent.

conclusion

Sur la base de ce qui précède, nous pouvons tirer quelques conclusions. Compte ne doit être utilisé sur un PC, lorsque l'accès des personnes non autorisées est exclue. De même pour les connexions à la connexion Wi-Fi, car il y a une probabilité d'interception du flux de données, puis voler votre compte. Puisque vous savez déjà ce que le programme est brute, puis le défendre sera beaucoup plus facile. Comme on dit, qui sont au courant, qui est armé. Rappelez-vous, voilà comment votre uchotka bien protégé, il ne dépend que de vous. Si vous avez tout fait correctement, vous ne devez pas vous inquiéter encore une fois, et il est peu probable que vous voulez savoir ce qu'est un compte brute, et les nuances du programme de travail.