La politique de sécurité dans les systèmes d'information

Les questions de sécurité de l' information systèmes sont aujourd'hui l' un des principaux sujets en cours de discussion , non seulement lors de la conférence annuelle des meilleurs programmeurs, mais aussi aux réunions des différentes entreprises et sociétés du monde. Dans cette ère de l'informatisation globale de toutes les informations et traduites dans les politiques de sécurité électronique a commencé à jouer un rôle dominant dans toutes les entreprises, depuis la préservation des secrets commerciaux et des informations confidentielles est très important pour le succès et les opportunités à venir de leurs concurrents.

La plupart des utilisateurs dans le monde travaillent dans le monde célèbre système Windows, qui se développe chaque année son propre logiciel, ce qui rend plus sûr et plus fiable. Cependant, malheureusement, obtenir une garantie complète de conservation des données de la falsification et l'accès non autorisé et ne peut pas être, parce qu'il est en raison de la grande popularité et la popularité de ce système, beaucoup de piratage informatique tombe sous Windows. Pour cette raison, la politique de sécurité est extrêmement importante et département informatique de chaque entreprise doit donner la priorité à cette question.

Certaines grandes entreprises et des entreprises spécialisées décider de la question de la sécurité de la manière suivante: ils ont mis sur leur technologie informatique est pas Windows et d'autres logiciels (Linux, Unix, etc.). Cela réduit considérablement non seulement le nombre d'attaques de virus, mais aussi la probabilité de vol d'information, parce que ces applications cadre ne sont pas très courante chez les utilisateurs ordinaires. Les politiques de sécurité peuvent alors être à un niveau élevé, cependant, la société engagera des frais supplémentaires pour la formation de leur personnel à travailler sur un système Linux.

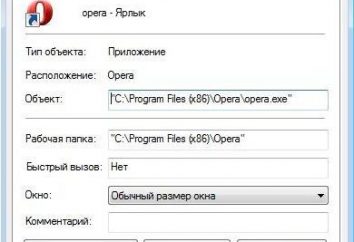

En parlant de Windows, son modèle de sécurité repose sur les concepts d'authentification et d'autorisation, qui permet non seulement de restreindre l'accès aux ressources locales de la société, mais aussi de suivre avec précision tous ceux qui sont entrés dans le système. L'authentification des utilisateurs est la vérification de son identité et de l'autorisation vérifie ses droits en ce qui concerne l'accès à l'ordinateur local ou une donnée électronique spécifique. Il est à noter que la politique de sécurité Windows est basé sur le protocole NTLM, ainsi que la nouvelle technologie de cryptage des données Encrypting File System (EFS). En dépit du fait qu'il est la clé publique, pour casser un tel système est assez difficile, car les programmeurs de Microsoft sont constamment mise à jour du système de protection en améliorant et en les complétant.

Un grand avantage de Windows XP Professionnel est un Active Directory Active Directory, avec lequel vous pouvez gérer l'enregistrement des utilisateurs, modifier les paramètres d'accès aux données et de les limiter aux limites spécifiées, est contraint de fermer la connexion de l'individu et ainsi de suite. Avec l'administrateur de la politique de sécurité du système approprié peut être mis en place très bien ici. En outre, il y a aussi une possibilité d'utiliser la liste de contrôle (ACL) pour ajouter ou supprimer l'accès à certaines ressources, et de suivre les changements.

Ces dernières années, les cas d' espionnage industriel ont augmenté à plusieurs reprises, ce qui indique en outre que les chefs d'entreprise ont le plus complet pour assurer la sécurité de leurs données sensibles. Politique de sécurité Windows XP à cet égard permettant au maximum de fournir toutes les informations nécessaires sur la façon de protéger l' enlèvement domestique, ainsi que de toute intrusion extérieure.

Il est également important de se rappeler que 100% de garantie que vos données ne donnera pas personne, parce qu'ils sont constamment dans le réseau sont des tentatives de pénétrer et le vol d'informations en tant qu'utilisateur particulier et base de données des entreprises et des entreprises, de sorte que le service informatique doivent surveiller en permanence le système d'exploitation et le réseau local .