Kali Linux: mode d'emploi, examen et commentaires

Considérations sur la sécurité du système d'exploitation construit des réseaux institutionnels ont toujours été l'aspect le plus important de la gestion. Pour diagnostiquer la présence de vulnérabilités a dû passer beaucoup de travail, et parfois même après qu'il est resté échappatoire pour les criminels. De telles manipulations simplifiées considérablement avec l'avènement de Kali Linux. Instructions pour l'utiliser pour la plupart est uniquement disponible en anglais. Un tel système ne convient pas à un usage domestique permanent, plus il est pas recommandé pour les débutants. Ceci est un outil professionnel pour apprendre à utiliser, nécessite peaufinage. Et cela nécessite suffisamment d'expérience et une connaissance approfondie du flux de travail.

avertissements importants

Possibilités du système d'exploitation Linux Kali sont si larges que tous les utiliser pour améliorer la sécurité de leurs propres systèmes. Souvent, il devient un outil pratique pour les actions illégales des criminels. Il est donc important à un stade précoce de la datation de comprendre que certaines manipulations, ce qui vous permet d'effectuer un système peut être illégal. Même l'installation de Kali Linux et le travail d'essai avec elle à des fins de formation dans certains pays peut entraîner des conséquences désagréables.

En tant que petit conseil peut donner lieu à une recommandation d'installer le système sur une machine virtuelle et exécuter par le VPN, si vous ne voulez pas se limiter à l'étude superficielle. Lorsqu'un balayage de réseau est lancé, il est également nécessaire d'utiliser des clés qui permettront d'éviter des problèmes avec la loi.

Qu'est-ce que Kali Linux

Le prédécesseur de Kali est très bien connu dans les cercles étroits de BackTrack Linux. La seconde est basée sur la Debian, et il prend en charge les paquets et les applications développées pour le système d'exploitation Linux qui vous permet de faire le travail tout à fait à l'aise en utilisant des outils familiers. trouver sera assez simple dans le cas de nécessité et pour le programme Kali Linux.

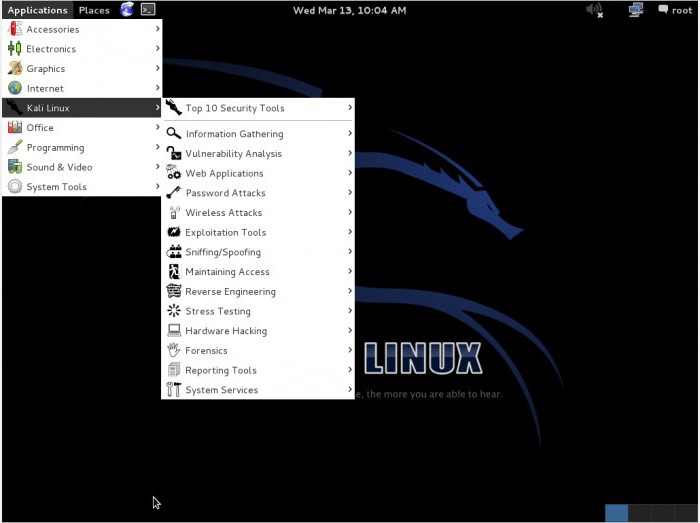

La distribution comprend divers utilitaires qui vous permettent d'effectuer une vérification complète de sécurité pour empêcher les intrusions. Services en cours d'exécution, l'accès à un ordinateur via un réseau utilisé par des applications Web, et plus favorable à l'analyse à l'aide des outils disponibles dans Kali Linux.

Comme il a déjà son nom l'indique, le système est basé sur le noyau Linux. La première version de la distribution a été publié il y a plus de deux ans. Il a recueilli tous les plus élémentaires, l'accent est mis sur la fonctionnalité plutôt que l'attrait visuel. Mais le système le plus populaire, son utilisation active dans un environnement professionnel a conduit à la nécessité de changements dans la distribution.

avis des utilisateurs Kali la plupart du temps positif. Le système est devenu plus stable par rapport à la BackTrack, un ensemble de programmes et services publics étendus, mais sur certains ordinateurs portables parfois le système d'exploitation cesse de voir intégré Wi-Fi adaptateur. Ceci se produit lors de l'utilisation en direct à la gestion à partir d'une clé USB, le problème est résolu en utilisant un adaptateur externe ou l'installation du système d'exploitation sur le disque dur.

Les changements dans la nouvelle version

Dans la fin de l'été de l'année dernière a été libéré Kali Linux 2. En raison des mises à jour du système est devenu interface de travail beaucoup plus stable et attrayant. En outre, de nombreux utilitaires pour si longtemps par les normes de technologies de l'information étaient devenues obsolètes terme. Si, avant la nouvelle version était nécessaire de rechercher et d'installer eux-mêmes, mais maintenant le travail est effectué par le système qui les maintient à jour sans aucun effort. Par ailleurs, le système fonctionne à l'appui du mode de distribution de roulement.

caractéristiques techniques

La base de la nouvelle distribution de Linux Kernel version 4.0 est inclus dans la version Debian Jessie. Comme l' interface graphique est actuellement utilisé Gnome 3.14, et votre espace de travail a acquis un style mis à jour et de l' interface, le menu a changé dans certaines régions.

montage disponible

À l'heure actuelle, il existe différentes distributions, faciles à travailler sous certaines conditions. On peut facilement trouver en direct-assemblage pour les images populaires de machines virtuelles, des paquets d'installation. Sont également disponibles des instructions que vous pouvez suivre pour préparer l'assemblée vous-même. Si nécessaire, l'image appropriée peut être collectée pour être utilisée avec ARM, travail avec cette architecture est magnifiquement entretenu, fournissant un système multi-plateforme. Il sera alors possible, par exemple, l'installation de Kali Linux sur une tablette ou un smartphone.

Pour ceux qui ont déjà la première version a été installée, il est possible de passer à une seconde à l'intérieur du système. Il suffit d'utiliser un ensemble de commandes, y compris l'obtention d'une nouvelle distribution et l'installation. Les détails peuvent être trouvés dans les documents officiels d'accompagnement.

Mise en route du système. fondements théoriques

Les capacités étendues du système est difficile de savoir sans étudier la documentation Kali Linux. Mode d'emploi, malheureusement, sous forme de manuels détaillés sur la mise au point est disponible sur le site officiel principalement en anglais, comme dans la plupart des autres sources. Cependant, un grand nombre de fans a donné lieu à l'émergence de la forme détaillée d'une communauté de manuels de langue russe, en fonction de leur propre pratique. De plus, il y a des cours de formation en russe comme le niveau d'entrée et plus avancés, pour le travail d'entreprise professionnelle.

développement pratique

Pour étudier le système assez pour l'installer de toute façon disponible et plus confortable, d'autant plus que la grande variété de distributions disponibles Kali Linux 2 permet. Toutefois, il est à des fins éducatives, en particulier dans les premières étapes, il est préférable d'utiliser une machine virtuelle. Ce sera suffisant pour apprendre un ensemble d'outils, qui font partie, pour se habituer à l'interface utilisateur, commencez à naviguer en toute confiance le système.

Pendant la formation, avec des instructions Kali Linux pour une utilisation est absolument nécessaire. Mis à part le fait que le système d'exploitation dispose d'une fonctionnalité riche, qui sont difficiles à étudier, sans documentation, lorsqu'il est installé, il faudra la personnalisation, ce qui permet de les utiliser le plus efficacement possible.

Outils pratiques de développement est mieux fait sur l'équipement pour éviter des problèmes avec la loi si les actions seront faits pour le contredire, et en quelque sorte le fait de leur mise en œuvre seront communiquées à des tiers.

En commençant par un bâton

Après achèvement de la phase de développement du travail avec le système veut l'utiliser pour l'analyse de la sécurité et de l'élimination des faiblesses détectées dans les réseaux existants dans l'entreprise ou à la maison. La meilleure façon d' installer Kali Linux sur un lecteur flash, de sorte que si nécessaire, un prêt à exécuter la distribution a toujours été un c. Il est assez facile à faire si vous profitez des programmes spécialisés pour le fonctionnement du système d'exploitation, par exemple, Rufus. Souvent, il peut être utile d'enregistrer des fichiers dans le système de support installé sur le lecteur USB, puis redémarrez-le. Cette possibilité est également fourni, mais il est important de se rappeler que le mode de persistance décrit au début de chaque téléchargement est nécessaire pour spécifier le mode approprié qui n'a pas commencé à exécuter un mode direct normal. En outre, si un mode de réalisation simple assez pour coller 2 Go, dans ce dernier cas l'espace supplémentaire est nécessaire pour créer une section distincte, dans lequel stocker les données nécessaires.

Pourquoi est-il utile d'utiliser la Kali Linux?

Les pirates dans leur travail ont utilisé des outils spécialisés qui peuvent réduire considérablement l'accès nécessaire pour non autorisé au réseau maintenant. Par exemple, avec l'aide de Kali Linux le piratage, il devient beaucoup plus facile et plus pratique, surtout quand vous ne changez pas les mots de passe, les paramètres matériels qui sont installés par défaut. Malheureusement, même dans les grandes entreprises, il arrive assez souvent. Après cela, d'obtenir les données nécessaires – équipements d'affaires, l'ensemble du processus est pas beaucoup de difficultés à l'homme du métier. D'autant plus important d'utiliser les mêmes outils pour déterminer les vulnérabilités dans sa défense de compliquer le travail de ces personnes. Un exemple simple et pratique d'un routeurs Wi-Fi hacking sont installés aujourd'hui dans presque tous les appartements, sans parler des organisations.

La pénétration dans le réseau via Wi-Fi

Pour se fissurer assez Wi-Fi routeur pour organiser le tri des mots de passe. Mais même sur des équipements à grande vitesse, il faut beaucoup de temps. routeurs modernes fonctionnent sur le protocole WPS est conçu pour simplifier la configuration du réseau. Tous les utilisateurs comprennent la sécurité des réseaux sans fil, ils ont besoin toute l'assistance possible dans leur adaptation. En utilisant ce protocole, plus besoin de définir les paramètres de cryptage WPA / WEP, offrant une protection contre l'accès non autorisé, à la main, ils sont, comme le nom du réseau, sont réglés automatiquement en appuyant sur un bouton sur le routeur. Grand, il semble, l'idée, mais, comme cela arrive souvent, puis trouvé une vulnérabilité à l'aide ce mot de passe peut être craqué en quelques heures.

Non seulement que le code PIN WPS se compose de 8 caractères, dont le dernier est une somme de contrôle, il suffit de vérifier les blocs plutôt que de l' ensemble, de sorte que le nombre de combinaisons possibles est réduit à 10998. En utilisant Kali Linux, réseau Wi-Fi via le WPS inclus hack est assez simple, et il n'a pas besoin de beaucoup de temps. utilitaire assez, qui traitera de la surveillance du réseau, et qui est impliqué dans le code PIN de buste. Pour plus de clarté, nous pouvons voir comment facile et rapide, il se passe sur un routeur domestique.

Donc, pour vous protéger, il est préférable de désactiver WPS sur le routeur, où cette option est activée par défaut. Dans le cas contraire, tous les voisins, même l'étudiant sera en mesure de se connecter au réseau et en tirer profit. Mode d'emploi est assez simple, il est l'un des exemples les plus communs de toutes les ressources consacrées à ce système d'exploitation.

Kali Linux WiFi: le piratage

En bref, en utilisant la commande iwconfig détermine la disponibilité de l'interface réseau (habituellement il est appelé wlan0, mais il peut être différent).

Après que nous commencer à surveiller l'interface active:

airmon-ngstartwlan0

Pour savoir quels réseaux sont une portée, exécutez la commande suivante:

airodump-ngmon0

Où mon0 – est le nom du lancé précédemment par le moniteur.

De toute la liste qui apparaît uniquement intéressés par ces réseaux qui ont inclus WPS. Pour les déterminer, utilisez la commande

Wash-Imon0 -C

Maintenant, vous pouvez sélectionner une cible favorite et commencer à la sélection d'un code PIN:

Reaver -I mon0 -b -a -vv

Il est BSSID écrite du résultat de la commande précédente. Si fait correctement, le début de la force brute. En moyenne, le réseau se brise quatre à six heures. Mais quelques-uns des nouveaux modèles de routeurs ont une protection contre une attaque de la WPS et coupé trop après un certain nombre de tentatives infructueuses.

Et c'est juste l'un des côtés Kali Linux. Mode d'emploi fournira une vue d'ensemble du système.