Identification et authentification: concepts de base

Identification et authentification sont à la base des logiciels modernes et à la sécurité du matériel, comme tous les autres services sont principalement destinés à l'entretien de ces sujets. Ces concepts représentent une sorte de première ligne de défense, en assurant la sécurité de l' espace d'information organisation.

Qu'est-ce?

Identification et authentification ont des fonctions différentes. Le premier fournit un sujet (utilisateur ou processus qui agit au nom de) la possibilité de raconter leur propre nom. Au moyen d'authentification est le deuxième côté est tout à fait convaincu que le sujet est vraiment celui pour qui il prétend être. Souvent, comme l'identification des synonymes et l'authentification sont remplacés par l'expression « nom Post » et « authentification ».

Ils se sont divisés en plusieurs variétés. Nous examinons ensuite qu'une identification et l'authentification sont et ce qu'ils sont.

authentification

Ce concept prévoit deux types: à sens unique, le client doit d'abord prouver au serveur d'authentification, et bilatérale, qui est, quand une confirmation mutuelle est effectuée. Un exemple typique de la façon de procéder à une identification standard et l'authentification des utilisateurs – est de se connecter à un système spécifique. Ainsi, différents types peuvent être utilisés dans divers objets.

Dans un environnement en réseau, où l'identification et l'authentification des utilisateurs fait sur les partis géographiquement dispersés, examiner le service se distingue par deux aspects principaux:

- qui agit comme un authentificateur;

- comment il a été organisé par l'échange d'authentification des données et l'identification et la façon de le protéger.

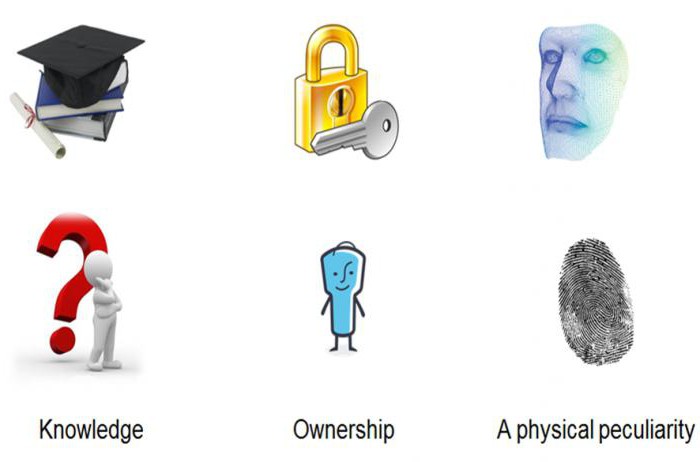

Pour confirmer son authenticité, le sujet doit être présenté à l'une des entités suivantes:

- certaines informations qu'il connaît (numéro personnel, un mot de passe, une clé cryptographique spéciale, etc …);

- certaine chose qu'il possède (carte personnelle ou un autre dispositif ayant un objet similaire);

- chose certaine, ce qui est un élément de celui-ci (empreintes digitales, la voix ou une autre identification biométrique et d'authentification des utilisateurs).

Caractéristiques du système

Dans l'environnement de réseau ouvert, les parties ne disposent pas d'un chemin de confiance, et il est dit qu'en général, les informations transmises par le sujet peut éventuellement être différent des informations reçues et utilisées pour l'authentification. conditions de sécurité nécessaires réseau actif et passif renifleur, à savoir, la protection contre les corrections, l'interception ou la lecture de données différentes. option de transfert de mot de passe en clair est pas satisfaisant, et ne peut pas enregistrer le jour, et les mots de passe cryptés, parce qu'ils ne sont pas fournis, la protection de la lecture. Voilà pourquoi aujourd'hui utilisé les protocoles d'authentification plus complexes.

L'identification fiable est difficile non seulement à cause d'une variété de menaces réseau, mais aussi pour une variété d'autres raisons. La première pratiquement toute entité d'authentification peut être enlevée, falsifier ou le Scoutisme. une tension entre la fiabilité du système utilisé est également présent, d'une part, et les équipements de l'administrateur du système ou de l'utilisateur – de l'autre. Ainsi, pour des raisons de sécurité nécessaire à une certaine fréquence demander à l'utilisateur de ré-introduction de ses informations d'authentification (comme la place qu'il peut avoir à asseoir d'autres personnes), et non seulement crée des difficultés supplémentaires, mais augmente aussi considérablement les chances de que quelqu'un peut soulever l'entrée de l'information. En outre, la fiabilité des moyens de protection impact significatif sur sa valeur.

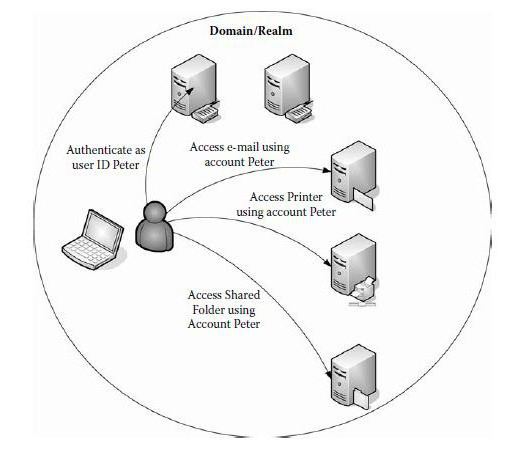

systèmes d'identification et d'authentification modernes prennent en charge le concept de signature unique au réseau, qui répond principalement aux exigences en termes de convivialité. Si la norme réseau d' entreprise a beaucoup de services d'information, en prévoyant la possibilité d'une circulation indépendante, l'administration multiple des données personnelles devient trop lourde. À l'heure actuelle, il est encore impossible de dire que l'utilisation de l'authentification unique à un réseau est normal, car les solutions dominantes ne sont pas encore formées.

Ainsi, nombreux sont ceux qui tentent de trouver un compromis entre l'accessibilité, la commodité et la fiabilité des fonds, ce qui permet une identification / authentification. l'autorisation de l'utilisateur dans ce cas est effectué selon les règles individuelles.

Une attention particulière devrait être accordée au fait que le service est utilisé peut être sélectionné comme l'objet d'attaques sur la disponibilité. Si la configuration du système est fait de telle sorte que , après un certain nombre de tentatives infructueuses pour entrer dans la possibilité a été verrouillé, l'attaquant peut arrêter le fonctionnement des utilisateurs légitimes par quelques frappes.

l'authentification par mot de passe

Le principal avantage de ce système est qu'il est extrêmement simple et familier à la plupart. Les mots de passe ont longtemps été utilisés par les systèmes d'exploitation et d'autres services, et l'utilisation correcte de la sécurité fournie, ce qui est tout à fait acceptable pour la plupart des organisations. D'autre part, par un ensemble commun de caractéristiques de ces systèmes sont les moyens les plus faibles qui identification / authentification peut être mis en œuvre. L'autorisation dans ce cas, devient tout à fait simple, car les mots de passe doivent être accrocheur, mais il est difficile de ne pas deviner la combinaison de simple, surtout si la personne connaît les préférences d'un utilisateur particulier.

Parfois, il arrive que les mots de passe sont, en principe, non gardé secret, comme des valeurs assez standard spécifiées dans la documentation spécifique, et pas toujours une fois le système installé, les changer.

Lorsque vous entrez votre mot de passe, vous pouvez voir, dans certains cas, les gens utilisent même des instruments optiques spécialisés.

Les utilisateurs, les principaux sujets d'identification et d'authentification, les mots de passe sont souvent informer des collègues à ceux à certains moments ont changé de propriétaire. En théorie, dans de telles situations, il serait plus correct d'utiliser des contrôles d'accès spéciaux, mais dans la pratique, il n'est pas utilisé. Et si le mot de passe connais deux personnes, il est très augmente considérablement les chances que la fin de celui-ci et en savoir plus.

Comment résoudre ce problème?

Il existe plusieurs outils tels que l'identification et l'authentification peuvent être protégées. Le composant de traitement de l'information peut assurer suit:

- L'imposition de diverses limitations techniques. Le plus souvent, définir des règles sur la longueur de mot de passe et le contenu de certains caractères.

- Bureau expiration du mot de passe, par exemple, ils doivent être remplacés périodiquement.

- L'accès limité au fichier de mot de passe de base.

- Limitation du nombre total de tentatives infructueuses qui sont disponibles lorsque vous vous connectez. En raison de ces attaquants doivent être effectués que les actions à effectuer l'identification et l'authentification ainsi que la méthode de tri ne peut pas être utilisé.

- formation préliminaire des utilisateurs.

- En utilisant un générateur de mot de passe spécialisé de logiciel qui peut créer de telles combinaisons qui sont suffisamment mélodieux et mémorable.

Toutes ces mesures peuvent être utilisées dans tous les cas, même si en même temps que les mots de passe utiliseront également d'autres moyens d'authentification.

mots de passe uniques

Les modes de réalisation ci-dessus sont réutilisables, et dans le cas de l'ouverture attaquant des combinaisons est en mesure d'effectuer certaines opérations pour le compte de l'utilisateur. Voilà pourquoi comme un moyen plus fort résistant à la possibilité d'un réseau passif renifleur, utilisez des mots de passe uniques par lesquels l'identification et le système d'authentification est beaucoup plus sûr, mais pas aussi pratique.

À l'heure actuelle, l'un des logiciels les plus populaires générateur de mot de passe unique est un système appelé S / KEY, publié par Bellcore. Le concept de base de ce système est qu'il ya une certaine fonction de la F, qui est connu pour l'utilisateur et le serveur d'authentification. Ce qui suit est une clé secrète K, connu seulement à un utilisateur spécifique.

À l'utilisateur initial d'administration, cette fonction permet de saisir un certain nombre de fois, le résultat est enregistré sur le serveur. , La procédure d'authentification est ensuite comme suit:

- Sur le système utilisateur du serveur vient au numéro 1 inférieur au nombre de fois en utilisant la fonction à la touche.

- fonction de l'utilisateur est utilisé pour les clés secrètes du nombre de fois qui a été défini dans le premier point, après quoi le résultat est envoyé via le réseau directement au serveur d'authentification.

- Le serveur utilise cette fonction pour la valeur obtenue, puis on compare le résultat avec la valeur précédemment mémorisée. Si les résultats correspondent, est établi l'identité de l'utilisateur et le serveur stocke la nouvelle valeur, et diminue le compteur par un.

Dans la pratique, la mise en œuvre de cette technologie a une structure un peu plus compliquée, mais pour le moment il n'a pas d'importance. Étant donné que la fonction est irréversible, même si l'interception des mots de passe ou d' obtenir un accès non autorisé au serveur d'authentification ne fournit pas la possibilité d'obtenir la clé privée et une façon de prédire à quoi il ressemblera exactement comme le mot de passe unique suivant.

En Russie, en tant que service unifié, un portail spécial de l'Etat – « système unique d'identification / authentification » ( « EIES »).

Une autre approche du système d'authentification forte réside dans le fait que le nouveau mot de passe a été généré à intervalles, qui est également réalisé par l'utilisation de programmes ou de diverses cartes à puce spécialisés. Dans ce cas, le serveur d'authentification doit accepter l'algorithme de génération de mot de passe et certains paramètres correspondants qui lui sont associés, et, en outre, doit être présent en tant que serveur de synchronisation d'horloge et le client.

Kerberos

serveur d'authentification Kerberos pour la première fois apparu au milieu des années 90 du siècle dernier, mais depuis, il avait déjà reçu beaucoup de changements fondamentaux. À l'heure actuelle, les composants individuels du système sont présents dans presque tous les systèmes d'exploitation modernes.

L'objectif principal de ce service est de résoudre le problème suivant: il y a un certain réseau non sécurisé et les noeuds sous sa forme concentrée dans divers utilisateurs de sujets et serveurs et systèmes logiciels client. Chaque telle entité est présente clé secrète individuelle, et les sujets ayant l'occasion de prouver leur authenticité au sujet du S, sans laquelle il aura tout simplement pas le service, il devra non seulement se faire appeler, mais aussi pour montrer qu'il connaît un certain clé secrète. En même temps, sans aucun moyen de simplement envoyer dans la direction de votre clé secrète S comme dans le premier cas, le réseau est ouvert, et en plus, S ne sait pas, et, en principe, ne devrait pas le connaître. Dans ce cas, utilisez la démonstration de technologies moins simple de la connaissance de cette information.

identification / authentification électronique via le système Kerberos prévoit son utilisation comme un tiers de confiance, qui contient des informations sur les clés secrètes des sites viabilisés et les aider dans la réalisation de l'authentification par paires si nécessaire.

Ainsi, le client d'abord envoyé dans une requête qui contient les informations nécessaires à ce sujet, ainsi que le service demandé. Après cela, Kerberos lui donne une sorte de ticket qui est crypté avec une clé secrète du serveur, ainsi qu'une copie de certaines des données de celui-ci, qui est la clé secrète du client. Dans le cas où il est établi que le client a été déchiffré information destinée, c'est-il a pu démontrer que la clé privée lui est vraiment connu. Cela indique que le client est la personne pour laquelle il est.

Une attention particulière devrait être ici veiller à ce que la transmission des clés secrètes ne sont pas exécutées sur le réseau, et ils sont utilisés exclusivement pour le chiffrement.

authentification biométrique

Biométrie implique une combinaison d'identification / authentification automatisée des personnes en fonction de leurs caractéristiques comportementales ou physiologiques. des moyens physiques d'identification et d'authentification fournissent une cornée de balayage de la rétine et les yeux, les empreintes digitales, le visage et la géométrie de la main, ainsi que d'autres renseignements personnels. Les caractéristiques comportementales comprennent également le style de travail avec le clavier et la dynamique de la signature. méthodes combinées sont l'analyse des différentes caractéristiques de la voix humaine, ainsi que la reconnaissance de son discours.

Cette identification / authentification et les systèmes de chiffrement sont largement utilisés dans de nombreux pays à travers le monde, mais depuis longtemps, ils sont coût extrêmement élevé et la complexité d'utilisation. Plus récemment, la demande de produits biométriques a considérablement augmenté en raison du développement du commerce électronique, parce que, du point de vue de l'utilisateur, est beaucoup plus facile de présenter lui-même, que de se rappeler quelques informations. En conséquence, la demande crée l'offre, de sorte que le marché a commencé à apparaître des produits relativement bas prix, qui sont principalement axés sur la reconnaissance des empreintes digitales.

Dans la majorité écrasante des cas, la biométrie est utilisée en combinaison avec d'autres authentifiants tels que les cartes à puce. Souvent , l' authentification biométrique est que la première ligne de défense et agit comme un moyen d'améliorer la carte à puce, y compris divers secrets cryptographiques. Lors de l'utilisation de cette technologie, le modèle biométrique est stocké sur la même carte.

L'activité dans le domaine de la biométrie est suffisamment élevée. consortium existant pertinent, ainsi que le travail très actif est en cours pour normaliser les divers aspects de la technologie. Aujourd'hui, nous pouvons voir beaucoup d'articles publicitaires que les technologies biométriques sont présentées comme un moyen idéal de fournir une sécurité accrue et en même temps abordable pour les masses.

EIES

système d'identification et d'authentification ( « EIES ») est un service spécial conçu pour assurer la mise en œuvre de diverses tâches liées à la vérification de l'authenticité des candidats et les membres de la coopération interinstitutions dans le cas de services municipaux ou publics sous forme électronique.

Pour accéder à un « portail unique des structures étatiques », ainsi que toute l'infrastructure d'autres systèmes d'information de l'administration électronique existant, vous devez d'abord enregistrer le compte et par conséquent, obtenir DAE.

niveaux

Portail d'un système unifié d'identification et d'authentification fournit trois niveaux de base des comptes pour les particuliers:

- Simplifié. Pour son enregistrement il suffit d'inclure votre nom et prénom, ainsi que certains canaux de communication particulier sous la forme d'une adresse e-mail ou un téléphone mobile. Ce niveau primaire, par lequel une personne ne donne accès qu'à une liste limitée de divers services gouvernementaux, ainsi que les capacités des systèmes d'information existants.

- Standard. Pour obtenir d'abord nécessaire de publier un compte simplifié, puis de fournir également des informations supplémentaires, y compris les informations du numéro de passeport et d'assurance compte individuel. Ces informations sont automatiquement vérifié par le système d'information de la Caisse de pension, ainsi que le Service fédéral des migrations, et, si le test est réussi, le compte est converti en un niveau standard, il ouvre l'utilisateur à une liste élargie de services publics.

- Confirmé. Pour obtenir ce niveau de compte, un système unifié d'identification et d' authentification oblige les utilisateurs à un compte standard, ainsi que la preuve de l' identité, qui est réalisée par une visite personnelle d' un département de service autorisé ou en obtenant un code d'activation par une lettre recommandée. Dans le cas où la confirmation individuelle est couronnée de succès, le compte sera à un nouveau niveau, et à l'utilisateur d'accéder à une liste complète des services publics nécessaires.

En dépit du fait que les procédures peuvent sembler assez complexes pour voir réellement la liste complète des données requises peuvent être directement sur le site officiel, il est donc possible de terminer l'enregistrement pendant quelques jours.